Como se defender contra os três ataques cibernéticos mais perigosos

Existem várias técnicas de hacking diferentes das quais você precisa estar ciente.

No momento da publicação, o framework MITRE ATT&CK identificou cerca de 236 técnicas de hacking através de 14 categorias diferentes. Felizmente, você não precisa entender todas essas táticas para se manter seguro. Muitas delas são variações próximas de uma abordagem básica. As melhores ferramentas de cibersegurança serão capazes de detectar uma grande quantidade desses problemas sem que você precise conhecer os detalhes.

Mas, embora você não precise conhecer todas as 236 técnicas, existem algumas que realmente devem ser entendidas. Esses ataques são muito mais perigosos e generalizados do que a maioria das outras técnicas que um hacker pode empregar.

Neste blog, vamos nos aprofundar em três desses ataques e discutir como você pode adotar uma abordagem eficaz e em camadas para se manter seguro.

Continue lendo para descobrir como se defender de:

- Phishing

- Ransomware

- Ataques à cadeia de suprimentos

Phishing: Fechando o ponto de entrada mais comum

É provável que você esteja se perguntando por que o phishing está nesta lista. Sem dúvida, é um vetor de ataque perigoso. Mas, será que realmente merece estar ao lado de ransomware e ataques à cadeia de suprimentos como um dos desafios de segurança mais perigosos?

Sozinho, talvez não. O phishing é, afinal, incrivelmente comum. Se um hacker infiltrar uma conta não privilegiada, não há muito dano que ele possa causar de imediato.

No entanto, o phishing é uma das formas mais comuns pelas quais um hacker obtém acesso inicial ao seu ambiente. Muitas vezes, eles visam contas não privilegiadas para evitar a detecção. Uma vez que têm um ponto de apoio, podem tentar se mover lateralmente, realizar uma exploração ou começar a apagar suas trilhas.

O phishing estabelece a base para algo muito mais perigoso:

Ataques à cadeia de suprimentos

Roubo de dados

Ransomware, etc.

Investir em uma defesa robusta contra o phishing é, portanto, extremamente valioso.

Então, como você consegue uma boa defesa contra o phishing? Isso é o que você precisa saber:

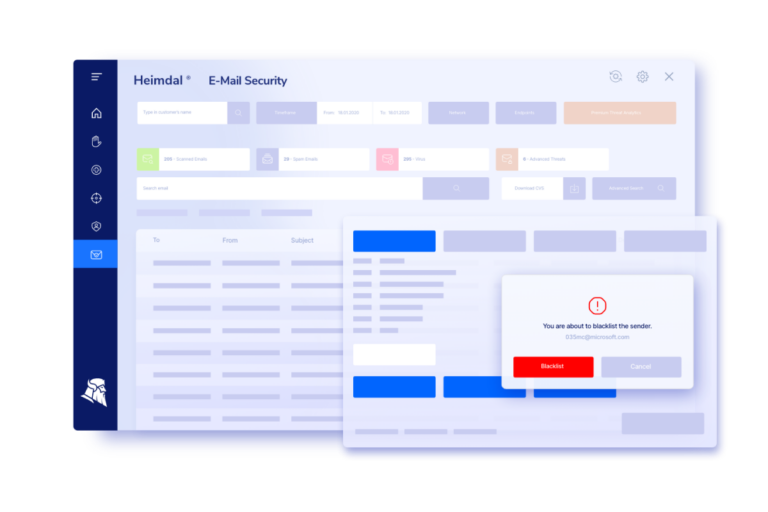

Segurança no e-mail

As ferramentas de segurança no e-mail usam análise de anomalias e aprendizado de máquina para detectar e filtrar mensagens suspeitas. Em seguida, elas enviam os e-mails suspeitos para um ambiente isolado para que as equipes de TI possam investigá-los de forma segura, sem o risco de perda de dados ou injeção de malware. Esta é uma linha de defesa crucial porque reduz a possibilidade de um funcionário interagir com um e-mail de phishing.

Treinamento para funcionários

O phishing visa diretamente os usuários finais, por isso, treiná-los para detectar os sinais de alerta também é muito importante. Como nenhuma ferramenta de segurança de e-mail será 100% eficaz, a educação ajuda a criar uma estratégia de defesa em camadas.

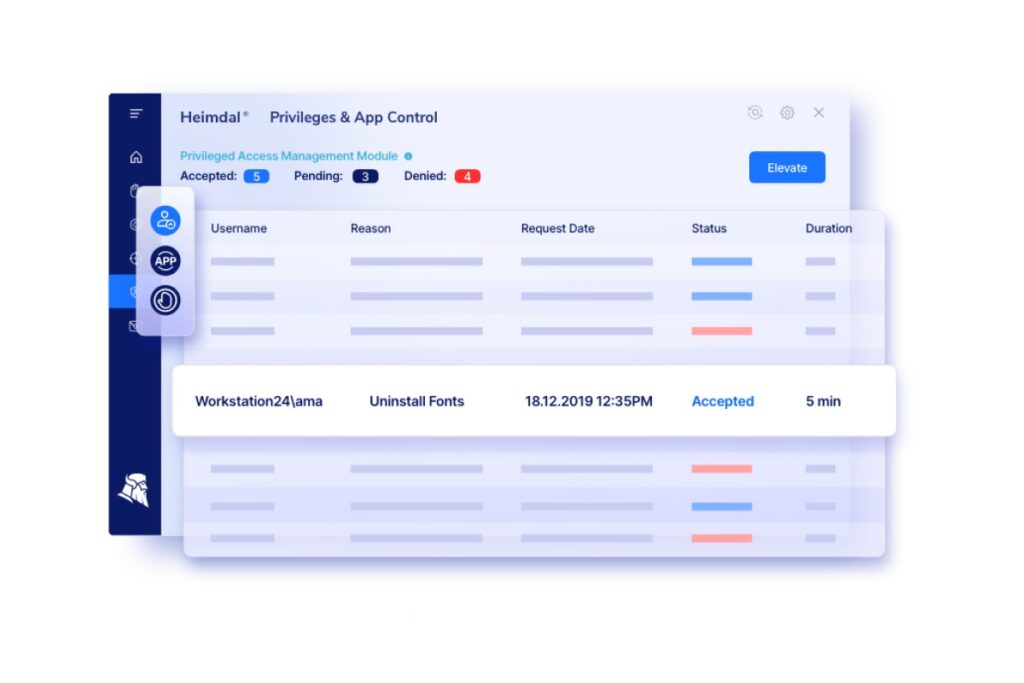

O princípio do menor privilégio

Com direitos de administrador elevados, um hacker pode executar uma gama completa de ataques e atividades prejudiciais. Portanto, é importante eliminar os direitos de administrador desnecessários na sua organização o máximo possível. Isso reduzirá a probabilidade de um ataque de phishing conseguir infiltrar-se em uma conta privilegiada. Aplicar o princípio do menor privilégio também dará ao hacker menos opções para se mover lateralmente e escalar privilégios.

Tráfego de internet seguro

Os hackers também podem redirecionar os usuários para páginas de phishing por meio de spoofing de DNS e outros tipos de ataques DNS. Um domínio e site falsificados que imitam um legítimo aumentam as chances de sucesso de um ataque de phishing. Investir em ferramentas de segurança DNS fortes previne ou pelo menos mitiga as tentativas de phishing.

Telemetria forense

Obter acesso a uma conta de usuário não privilegiada é um ponto de entrada comum para os hackers. A partir daí, eles usarão uma série de táticas para realizar movimentos laterais e obter privilégios adicionais. Mas comportamentos como esses são bastante anômalos e frequentemente detectados por ferramentas de monitoramento de comportamento como SIEM e XDR.

Segurança de e-mail facilitada

A caixa de entrada dos seus funcionários é o principal ponto de entrada para algumas das ameaças mais perigosas imagináveis. Com as ferramentas certas, você pode detectar, gerenciar, finalizar e relatar ameaças baseadas em e-mail a partir de um único painel de controle centralizado. Descubra mais.

Ransomware: Como prevenir o cenário de pesadelo

“

O ransomware não começa como um ataque de ransomware: essa é apenas a última etapa. Começa com a execução remota de código, um exploit de dia zero ou phishing, e esses eventualmente se desenvolvem em ataques de ransomware. Portanto, se você puder começar resolvendo esses problemas primeiro, seu hacker terá muitas dificuldades para desenvolver seu ataque até o nível de ransomware.

Andrei Hinodache, Arquiteto de Cibersegurança e Gerente de Marketing Técnico de Produto

Quando se trata de segurança, o ransomware é um dos piores cenários possíveis. Se um hacker conseguir criptografar seus dados, você ficará com muito poucas opções boas.

Se você não recuperar seus dados, a interrupção dos negócios pode ser de grande alcance e potencialmente terminal. Frequentemente, a única maneira de descriptografar seus arquivos é pagar um resgate caro, o que pode ser potencialmente devastador. No entanto, pagar esse resgate não garante a recuperação segura dos seus dados e pode até ser ilegal, dependendo das leis da sua área. Além disso, isso apoiará mais atividades maliciosas, pois os hackers veem isso como um negócio bem-sucedido.

Como sempre, a prevenção é melhor —e mais barata— do que a cura. Embora existam algumas ferramentas para se defender contra os ataques de ransomware enquanto eles estão acontecendo, você realmente deve focar em evitar que sequer se tornem uma possibilidade.

Uma proteção eficaz contra o ransomware inclui parar o hacker antes que ele entre no seu ambiente.

Isso é o que envolve:

Patching de vulnerabilidades

Antes que possam instalar o ransomware, um hacker precisará obter acesso inicial ao seu sistema. Depois, precisará escalar seus privilégios para o nível de administrador. Para fazer isso, frequentemente exploram vulnerabilidades não corrigidas. Portanto, você deve garantir que tenha um processo para identificar e priorizar as vulnerabilidades não corrigidas no seu ambiente de TI. A solução mais prática para isso é usar uma ferramenta EDR ou XDR que inclua gerenciamento de vulnerabilidades.

Aplicar o princípio do menor privilégio

Para acessar, criptografar e extrair dados, o hacker quase com certeza precisará de privilégios elevados. Portanto, é importante reduzir suas contas de administrador ao mínimo absoluto. Os usuários devem ter apenas os privilégios suficientes para concluir suas tarefas.

Além de aplicar o princípio do menor privilégio, você também deve habilitar o acesso sob demanda. Dessa forma, você pode garantir que o acesso privilegiado seja concedido apenas por um período limitado e de forma individual, ao invés de permitir que certas pessoas tenham direitos “sempre ativados”. Essas medidas de segurança de acesso dificultarão muito as coisas para os hackers se tentarem instalar ransomware, mesmo que consigam acessar contas de administrador.

Aplicar autenticação multifatorial (MFA)

A autenticação multifatorial (MFA) pode parecer uma ferramenta bastante rudimentar à primeira vista. No entanto, ela pode desempenhar um papel crucial na prevenção de ataques de ransomware. A MFA cria uma barreira adicional de defesa para evitar que hackers façam login em contas, mesmo que tenham obtido senhas por meio de phishing ou outras táticas. É muito difícil para um hacker acessar efetivamente uma conta de administrador se o verdadeiro administrador também precisar digitar um código em seu smartphone para provar sua identidade.

Ferramentas poderosas de XDR/SIEM

Se um hacker quiser instalar ransomware, ele terá que fazer o seu trabalho primeiro. Isso envolverá movimentos laterais, reconhecimento, desativação de ferramentas de segurança e ocultação de suas trilhas, se possível. Todo esse comportamento é muito anômalo, já que os usuários finais geralmente não têm as habilidades nem a necessidade de fazer isso. Ao analisar o comportamento de todos os usuários, XDRs e SIEMs podem identificar atividades suspeitas por meio da análise de anomalias. Isso ajuda a identificar e bloquear a conta infectada antes que o hacker consiga instalar o ransomware e escalar o ataque.

Resposta rápida e eficaz a incidentes

Para bloquear rapidamente uma tentativa de ransomware, você precisa identificá-lo primeiro. Isso pode ser mais fácil de dizer do que fazer. Novamente, a abordagem certa aqui é depender de ferramentas de detecção de ameaças, como XDRs e SIEMs. Essas ferramentas podem monitorar sinais de comportamento e classificar rapidamente o comportamento suspeito de acordo com o framework MITRE. Isso é crucial, porque cada segundo gasto entendendo a atividade do hacker e diagnosticando a resposta correta dá tempo precioso para que ele escale seu ataque.

Proteção contra criptografia de ransomware (REP)

Se tudo mais falhar, a proteção contra criptografia é uma valiosa última linha de defesa quando os hackers tentam instalar ransomware. As ferramentas REP são projetadas para detectar e repelir tentativas de criptografar dados, utilizando análise de anomalias.

Parar o ransomware no início

Se o pior acontecer, você vai querer um programa como a Proteção contra Criptografia de Ransomware da Heimdal lutando por você. Nosso produto revolucionário adota uma abordagem 100% livre de assinaturas para proteger o seu ambiente de TI. Confira a página completa do produto para saber mais.

Ataques à cadeia de suprimentos: Como se defender contra um cavalo de Troia

“

Um dos maiores problemas que vemos em relação à segurança da cadeia de suprimentos é quando as empresas confiam em muitos fornecedores desde o início. Muitas vezes, você adquire uma nova ferramenta ou aplicativo de software para diversas necessidades comerciais e depois se esquece de verificar se, por exemplo, ele pode ser integrado a uma solução de gerenciamento de identidade e acesso… Ele suporta criptografia? Suporta MFA? Como eles gerenciam a segurança do lado deles?

Se você fizer um pouco de trabalho adicional antes de instalar uma nova ferramenta, pode reduzir significativamente o risco de problemas relacionados à cadeia de suprimentos.

Thomas Engli Baasnes, Diretor de Cibersegurança, Verdane

Desde o infame ataque de SolarWinds, as vulnerabilidades na cadeia de suprimentos têm estado no topo da lista de prioridades de todos. São alguns dos ataques mais persistentes e perigosos que uma empresa pode enfrentar.

A cibersegurança evoluiu e grande parte do conjunto tradicional de ferramentas dos hackers se tornou mais difícil de ser executada com sucesso, principalmente graças às diversas ferramentas de segurança que discutimos nesta lista. Isso significa que eles tiveram que encontrar táticas mais insidiosas.

Em um ataque à cadeia de suprimentos, o hacker mirará uma ou várias organizações através de uma ferramenta ou serviço de terceiros que estejam utilizando. Isso funciona como um cavalo de Troia: aproveita-se do software no qual a empresa depende para funcionar. Permite que o hacker passe despercebido pelas proteções de segurança que, de outra forma, o filtrariam.

O risco é enorme, porque todas as organizações agora dependem de software de terceiros. Geralmente, elas têm pouca visibilidade sobre as vulnerabilidades que esse software já pode ter.

Na realidade, há muito pouco que você possa fazer para prevenir proativamente os problemas relacionados à cadeia de suprimentos. Você pode usar ferramentas reativas para identificar e bloquear quando os hackers tentam explorar vulnerabilidades no software de terceiros. Além disso, há algumas medidas que você pode adotar para reduzir a possibilidade de introduzir software infectado no seu ambiente. Isso é o que você precisa saber:

Diligência devida

A melhor maneira de evitar vulnerabilidades na cadeia de suprimentos é não comprar o software infectado em primeiro lugar. Reduza a quantidade de produtos e licenças sempre que possível. Também deve-se fazer uma diligência com qualquer fornecedor de software potencial para garantir que eles tenham altos padrões de segurança.

Visibilidade do software

Ter uma visão clara de todo o software facilita a resposta quando uma vulnerabilidade na cadeia de suprimentos for explorada. A visibilidade completa ajuda a identificar mais rapidamente qual software está causando o problema e bloqueá-lo. Também reduz a possibilidade de vulnerabilidades criadas por ferramentas de “TI sombra”. A TI sombra se refere a dispositivos e softwares que os funcionários estão usando de maneira não oficial. Para prevenir os efeitos prejudiciais do uso de TI sombra, utilize ferramentas de gestão de pontos finais, gestão de aplicativos e outras ferramentas semelhantes que ofereçam visibilidade completa do inventário e da gestão de ativos.

Tradução do MITRE

Quando um ataque está prestes a acontecer, uma resposta rápida é a diferença entre o sucesso e o fracasso para o hacker. Para isso, você primeiro precisa entender o que o hacker está tentando alcançar e como ele está fazendo isso. É aí que o framework de ataque MITRE se torna tão importante. Ao usá-lo como base para sua resposta a ameaças, você pode criar políticas automatizadas rápidas e eficazes que identificam rapidamente o que o hacker está tentando fazer e implementar a resposta adequada.

Telemetria poderosa

Ao utilizar produtos como XDR, SIEM, antivírus de próxima geração, etc., será muito mais fácil detectar e mitigar ataques à cadeia de suprimentos. Se um aplicativo específico começar a mostrar comportamentos incomuns e fora do esperado, o aprendizado de máquina e a análise de anomalias podem identificar a atividade e ativar um alerta. Para que isso funcione, a ferramenta precisa analisar e monitorar todo o comportamento do usuário o tempo todo, por isso as informações de telemetria de todo o seu ambiente de TI são tão importantes.

Defesa reativa eficaz para ataques em tempo real

Quando os ataques à cadeia de suprimentos surgem do nada, o tempo é essencial. Suas ferramentas de cibersegurança devem trabalhar juntas para entender o que o hacker está fazendo e preveni-lo rapidamente.

O centro de ação de caça de ameaças da Heimdal combina sinais de telemetria em tempo real de todo o seu ambiente de TI para identificar atividades perigosas à medida que acontecem. A partir daí, você pode criar políticas automatizadas para bloquear ou isolar rapidamente a conta infectada.

Uma plataforma para se defender contra todos eles

Como você deve ter notado, várias ferramentas de segurança diferentes são discutidas neste blog. Desde monitoramento de DNS até gerenciamento de acesso privilegiado, caça de ameaças, SIEM, e muito mais… a lista continua.

Isso ocorre porque a melhor defesa é uma defesa em camadas. Nenhuma ferramenta de cibersegurança sozinha pode garantir sua segurança, assim como construir uma cerca ou uma porta não evitará que os ladrões entrem na sua casa.

Mas ter tantas ferramentas diferentes cria desafios de segurança próprios. Como vimos, os hackers têm diversas ferramentas à sua disposição e frequentemente utilizam muitas delas como parte do mesmo ataque. Se cada uma dessas ferramentas for detectada por uma ferramenta diferente, há uma grande chance de que você perca a visão geral do que estão tentando alcançar. Comprar as melhores ferramentas de segurança do mundo não servirá de nada se elas não estiverem colaborando para derrotar a ameaça principal.

Qual é a solução?

A resposta simples é combinar o maior número possível de ferramentas de segurança e proteções em um único painel de controle unificado. Isso lhe dará visibilidade e controle sobre todo o alcance dos possíveis problemas de segurança. Será muito mais rápido diagnosticar, entender e preveni-los.

Se isso soa como o tipo de abordagem que você precisa, então boas notícias: Você está no lugar certo. Com a Heimdal, você tem acesso à plataforma de cibersegurança mais abrangente do mercado, completa com praticamente todas as ferramentas e proteções de que falamos neste blog.

E, de maneira útil, essa também é a melhor forma de se defender contra as outras 233 técnicas de ataque que não discutimos.

Perguntas frequentes

Quais são as técnicas de ciberataque mais perigosas?

Não existe uma única técnica de ciberataque mais perigosa. As técnicas variam dependendo do ambiente de TI e dos ativos específicos que estão sendo atacados. No entanto, três dos ataques mais comuns e perigosos nos quais você deve se concentrar são o phishing, o ransomware e os ataques à cadeia de suprimentos.

Quantas técnicas do MITRE ATT&CK existem?

No momento da redação, existem 236 técnicas do MITRE ATT&CK distribuídas em 14 categorias diferentes, além de várias sub-técnicas. Esse número continua a crescer à medida que os pesquisadores descobrem novas técnicas.

Como se defender do phishing?

Como em todos os ciberataques, a melhor defesa contra o phishing é uma defesa em camadas. Isso deve incluir várias proteções diferentes:

- Segurança no e-mail

- Treinamento de funcionários

- Implementação do princípio do privilégio mínimo

- Segurança em DNS

- Detecção de ameaças em tempo real, etc.