Como os hackers exploram suas vulnerabilidades?

No momento em que escrevo isso, existem centenas de milhares de vulnerabilidades publicamente conhecidas. Elas variam desde falhas críticas que poderiam causar danos irreparáveis se exploradas até problemas de baixa gravidade que poderiam parecer quase irrelevantes.

Com a gestão de vulnerabilidades, o desafio é saber quais são quais.

Com tantas vulnerabilidades em sistemas operacionais, redes, software e mais, é fácil se perder no ruído e perder a perspectiva. Afinal, a maioria das vulnerabilidades ou não afetará você ou não são críticas o suficiente para nos preocuparmos. Mas um pequeno número pode causar danos irreparáveis, tornando essencial identificá-las e corrigi-las.

Isso é mais difícil do que parece à primeira vista, porque uma vulnerabilidade em particular pode ter níveis de risco muito diferentes para diferentes organizações, dependendo de como seu ambiente de TI está estruturado e os ativos específicos de TI que ele pode atacar. Embora existam algumas “pontuações padrão” de risco (como o CVSS), só você pode decidir como isso se relaciona com sua organização específica.

Nem é preciso dizer que acertar essa decisão é mais fácil falar do que fazer.

Neste blog, discutimos cinco perguntas-chave que você deve fazer para decidir quão eficaz é sua estratégia de vulnerabilidades. Mas antes, é útil entender como os hackers atacam seu ambiente e exploram as vulnerabilidades mais críticas.

Heimdal permite que os clientes escaneiem, priorizem e remedeiem vulnerabilidades em todos os seus ativos de TI através de um único painel de controle centralizado.

Divulgação de brechas: como os hackers obtêm, vendem e exploram o acesso

As vulnerabilidades de cibersegurança se dividem em duas categorias principais:

Zero-day – Essas vulnerabilidades não foram descobertas pelo fabricante de software e, portanto, não podem ser corrigidas. Vulnerabilidades conhecidas – Como o nome indica, essas já foram descobertas. Os patches geralmente são lançados pouco depois que a vulnerabilidade é divulgada publicamente.

Tanto as vulnerabilidades conhecidas quanto as desconhecidas podem ser exploradas pelos hackers a qualquer momento. Infelizmente, não existe uma maneira direta de evitar que as vulnerabilidades zero-day sejam atacadas, pois não existem patches.

Mas, felizmente, os hackers têm muito mais chances de atacar vulnerabilidades conhecidas. De fato, os hackers exploram regularmente problemas que são conhecidos há anos, porque sempre haverá algumas organizações que não instalaram o patch correspondente. Por isso, a gestão eficaz de patches é tão importante.

Quando uma vulnerabilidade é descoberta, o fornecedor de software a anuncia para a comunidade de cibersegurança através do banco de dados CVE e libera um patch o mais rápido possível. Em seguida, incentiva os usuários de software a instalar o patch, garantindo que seu ambiente de TI não possa ser explorado por essa vulnerabilidade.

Até aqui, tudo bem. Mas aqui está o desafio: você não pode contar aos clientes sobre uma nova vulnerabilidade sem também informar aos hackers. Se todos os patches fossem instalados imediatamente, não haveria problema. Mas mesmo as equipes de cibersegurança mais proativas não conseguem instalar cada patch assim que ele é liberado.

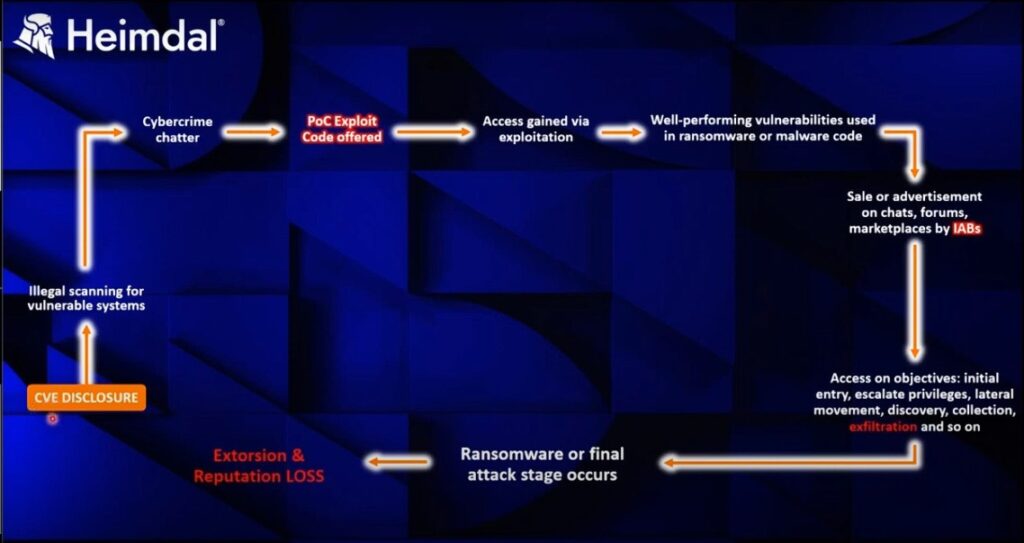

Isso significa que a divulgação de uma nova vulnerabilidade frequentemente cria uma corrida frenética na qual os hackers tentam explorá-la antes que os clientes possam patchá-la. Esse processo se desenrola mais ou menos assim:

Divulgação de CVE

O fornecedor de software descobre e anuncia a vulnerabilidade, e uma entrada é criada no banco de dados CVE. Os clientes são informados sobre o problema e são incentivados a instalar o patch.

Os hackers escaneiam sistemas vulneráveis

Os hackers recebem notícias sobre a nova vulnerabilidade e começam a escanear ambientes de TI que utilizam o software relevante e que não instalaram o patch. Nesta fase inicial, encontrar uma empresa que se encaixe nesse perfil é relativamente fácil.

- Conversas sobre cibercrime – Neste ponto, os hackers começam a discutir como explorar a vulnerabilidade em fóruns online, principalmente na dark web.

- Código de exploração POC oferecido – O verdadeiro perigo começa quando um “exploit” é publicado. Isso é essencialmente um kit de ferramentas que permite aos hackers direcionar facilmente uma organização por meio dessa vulnerabilidade. O exploit kit permite que façam isso de forma rápida e sem grande experiência técnica.

- Acesso obtido através do exploit – Em seguida, um hacker usará o exploit para obter acesso ou adquirir privilégios adicionais. Frequentemente, eles usarão phishing para infiltrar-se no ambiente de TI e então explorar a vulnerabilidade para obter privilégios de administrador, o que é conhecido como “elevação de privilégios”.

Corredores de acesso inicial

Nesta fase, muitos hackers optam por vender o acesso para outros hackers, em vez de escalar o ataque para um nível completo. Esses são conhecidos como “corredores de acesso inicial” (IABs). Geralmente, o acesso é vendido através de leilões na dark web, muitas vezes com algumas informações sobre a empresa e suas defesas de segurança, que provavelmente já foram desativadas neste ponto.

Movimento lateral

Quer o acesso tenha sido obtido manualmente ou através de IABs, os hackers agora têm várias opções para prosseguir. Eles podem continuar escalando privilégios ou se mover lateralmente pelo ambiente de TI para entender mais sobre suas defesas. Também podem tentar desabilitar antivírus e outras ferramentas ou excluir evidências de sua atividade para ocultar e executar seu ataque final.

Exfiltração de dados

Os hackers também podem roubar dados sensíveis, geralmente de funcionários ou clientes. Isso pode incluir endereços, detalhes de login, informações financeiras, senhas e mais. Em seguida, esses dados podem ser vendidos na dark web ou extorquidos por resgate.

Extorsão e perda de reputação

Agora, é o momento do objetivo final do hacker. Frequentemente, isso inclui a instalação de ransomware e a extorsão dos dados criptografados da empresa pelo maior valor possível. Nesse ponto, é muito difícil para a empresa alvo se defender efetivamente contra o ataque, que, se bem-sucedido, pode causar um dano financeiro e reputacional devastador.

Por que a gestão de vulnerabilidades é tão crítica

“

Quando um hacker está planejando seu ataque, frequentemente empacota seus dados um gigabyte de cada vez e depois os vende na dark web em listas combinadas.

Alguns outros atacantes podem pegar essas listas e pagar por um serviço adicional chamado “verificadores de contas”, que checam os dados e filtram para verificar se ainda são válidos. O que descobrirem que seja reutilizável em um ataque, eles testarão e muitas vezes colocarão à venda novamente. Então, nesse momento, isso é basicamente um ecossistema autosustentável.

Andrei Hinodache, Arquiteto de Cibersegurança e Gerente de Marketing Técnico de Produtos, Heimdal

“Esse processo já se tornou uma máquina muito bem lubricada. A maioria dos hackers se especializa em uma parte específica da cadeia, seja escaneando vulnerabilidades conhecidas, construindo exploits POC ou ganhando acesso inicial. Muitos hackers nem precisam de grandes habilidades técnicas, pois podem comprar acesso por meio de exploits e IABs.

Crucialmente, qualquer dado sensível ou detalhes de login que sejam liberados na dark web podem ser usados para ajudar em ataques futuros.

Mas o mais importante de lembrar é isso: é muito mais fácil e barato para um hacker explorar uma vulnerabilidade conhecida do que investigar e descobrir algo completamente novo. Mesmo que uma atualização esteja disponível, sempre haverá organizações que não a instalaram.

Por isso, é tão importante ter um sistema de gestão de vulnerabilidades eficaz. Seu objetivo deve ser identificar e instalar esses patches que representam o maior risco para sua organização específica, antes que os hackers possam explorá-los.

Então, como você faz isso?

Quão eficaz é sua estratégia de gestão de vulnerabilidades?

Até agora, estabelecemos por que a gestão de vulnerabilidades é tão importante. Mas como acertar nisso?

Na realidade, isso é mais fácil falar do que fazer. Em um mundo ideal, simplesmente instalaríamos todos os patches assim que fossem publicados. Mas esse processo pode levar tempo e causar interrupções em aplicativos e sistemas-chave. Por isso, é importante escolher suas batalhas.

Para as vulnerabilidades críticas, você precisa instalar os patches o mais rápido possível. Talvez você escolha esperar até uma janela de manutenção programada no caso de problemas de menor gravidade ou (se o risco for suficientemente pequeno) ignorá-los completamente. De qualquer forma, você deve entender o contexto e a configuração única do seu ambiente de TI para poder diagnosticar eficazmente quão arriscada é uma vulnerabilidade específica para você.

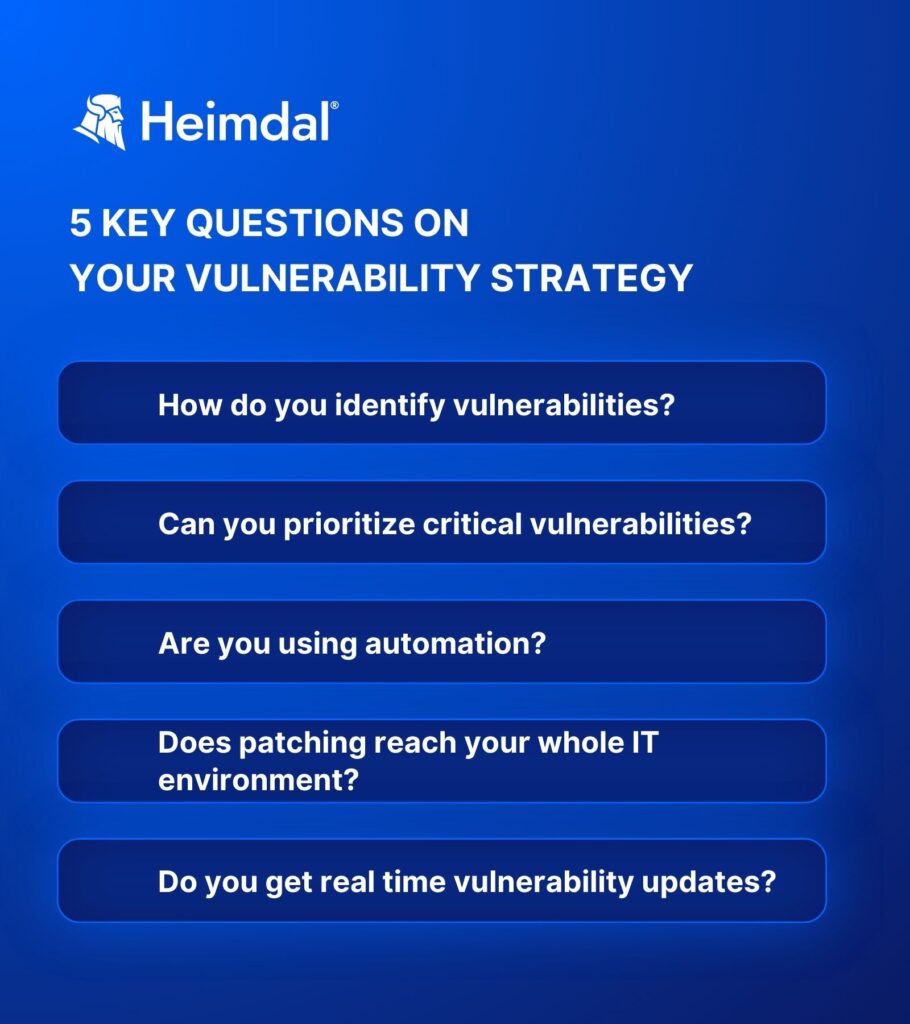

Para identificar quão eficaz é sua estratégia de patches, há cinco perguntas-chave que é útil fazer:

Como você identifica as vulnerabilidades?

O primeiro passo é entender quais vulnerabilidades existem no seu ambiente. Para isso, você precisará usar tecnologia, já que existem vulnerabilidades demais para entender e gerenciar manualmente.

Os scanners de vulnerabilidades podem ser encontrados como produtos independentes ou embalados em plataformas de segurança maiores, como EDRs e XDRs. Em geral, eles escanearão seu ambiente para identificar qualquer vulnerabilidade conhecida não patchada, de acordo com o banco de dados CVE.

Você pode priorizar as vulnerabilidades críticas?

O mais difícil da gestão de vulnerabilidades é saber o que patchar e quando. As vulnerabilidades mais críticas devem ser patchadas imediatamente. Os problemas menos urgentes podem esperar pela manutenção programada, e os patches de menor risco muitas vezes podem ser ignorados completamente.

Aqui está o problema: Nenhuma ferramenta ou scanner pode te dizer qual é qual. A mesma vulnerabilidade pode ser crítica para uma empresa e bastante inofensiva para outra, dependendo do contexto específico da empresa. Alguns produtos podem usar frameworks como o CVSS para dar alguma indicação de risco. Mas não podem te dizer o quão prejudicial uma vulnerabilidade é para sua infraestrutura e perfil de negócios específicos.

Por essa razão, é importante ter uma equipe de segurança treinada com um profundo entendimento do seu ambiente de TI. Eles podem analisar os resultados de seus scans de vulnerabilidades e tomar decisões estratégicas e eficazes sobre o que patchar e quando.

Você está usando automação?

A automação desempenha um papel crucial em qualquer estratégia eficaz de vulnerabilidade, pois a instalação de patches pode ser um processo demorado e que deve ser realizado regularmente. Quanto mais manual for esse processo, menos provável será que ele aconteça de forma regular e eficaz como é necessário.

Idealmente, uma organização deveria estar usando automação para realizar uma série de tarefas relacionadas à vulnerabilidade, incluindo:

Escaneamento regular de vulnerabilidades Pontuação de riscos e priorização Remediação de vulnerabilidades (quando apropriado)

As melhores ferramentas de gestão de patches oferecerão uma ampla gama de opções para ajudá-lo a personalizar suas próprias políticas. Isso dará controle sobre quais vulnerabilidades recebem patches automáticos e quando. Além disso, as melhores soluções irão alertá-lo sobre eventos específicos, como a descoberta de uma nova vulnerabilidade crítica.

Você está patchando em todo o ambiente de TI?

As vulnerabilidades podem abranger uma ampla gama de ativos e sistemas de TI diferentes. A maioria será para ferramentas de software específicas, mas outras podem ocorrer em nível de rede ou sistema operacional.

Esse é um problema porque muitos scanners de vulnerabilidades se especializam apenas em um ativo ou sistema operacional específico. Os produtos EDR geralmente se concentram nas vulnerabilidades em nível de endpoint, e as ferramentas de segurança de rede se concentram nas vulnerabilidades relacionadas à rede. Outras ferramentas, como os MDMs, podem se especializar em escanear dispositivos móveis ou IoT, pois esses terão sistemas operacionais (e, portanto, patches) próprios.

Quanto mais complicada for sua infraestrutura de TI, mais difícil se torna isso. E quanto mais produtos você estiver usando, mais difícil será identificar as vulnerabilidades mais críticas quando forem liberadas.

Seja qual for a combinação de ferramentas que você estiver utilizando, é importante garantir que seus scanners, políticas e automações se apliquem a toda a gama de ativos de TI que você possa usar.

Você está recebendo atualizações de vulnerabilidades em tempo real?

Novas vulnerabilidades são publicadas todos os dias, então seus processos de segurança precisam ser contínuos e iterativos. Não faz sentido instalar os patches mais críticos um dia e esperar um ano para fazer outra varredura.

Como mencionei anteriormente, as vulnerabilidades mais perigosas são aquelas que permitem que os hackers se infiltrem em seu ambiente e escalem privilégios. Quando são reveladas, os hackers e os IABs estarão correndo para explorá-las. Portanto, você precisará patchá-las o mais rápido possível. Idealmente, as políticas automatizadas irão alertá-lo assim que os patches forem liberados.

Caso contrário, você precisa garantir que está constantemente escaneando em busca de novas vulnerabilidades por todo o seu ambiente de TI e avaliando o risco. Você não precisa instalar todos os patches de imediato. Mas você deve saber quais foram despriorizados, por que e quando a atualização está programada (se estiver).

Novamente, é aqui que uma equipe de segurança treinada pode ajudar. Quando informações sobre novas vulnerabilidades forem disponibilizadas, eles poderão identificar rapidamente seu alcance e risco, antes de decidir a resposta necessária.

“

A gestão de vulnerabilidades é um tema extremamente importante. Quando alguém está dentro do seu ambiente de TI, em grande parte vai depender de vulnerabilidades não patchadas para elevar o acesso.

Se eu estiver avaliando a postura de vulnerabilidade de uma empresa, primeiro vou olhar se eles mapearam tudo o que precisa ser patchado e se têm procedimentos ou sistemas automatizados para gerenciar o processo.

Em segundo lugar, patchar os endpoints e sistemas operacionais é, realisticamente, um requisito mínimo. Mas também estou procurando ver se as empresas analisaram as vulnerabilidades através de redes, aplicativos e aplicativos de terceiros, que facilmente podem ser ignorados.

O terceiro nível tem a ver com a gestão de vulnerabilidades. As empresas estão usando proativamente ferramentas para encontrar vulnerabilidades em seus sistemas? E elas têm uma boa maneira de decidir quão críticas essas vulnerabilidades são e em que prazo devem ser patchadas?

Tudo isso é a essência de uma abordagem saudável para gerenciar vulnerabilidades.

– Thomas Engli Baasnes, Diretor de Cibersegurança, Verdane

Uma abordagem holística para gerenciar vulnerabilidades

Uma estratégia eficaz de gestão de vulnerabilidades requer as ferramentas certas de gestão de patches. Sem elas, você não pode esperar aplicar patches de maneira eficaz nas vulnerabilidades mais relevantes.

Com a solução de Gestão de Patches e Ativos da Heimdal, você pode agendar e automatizar a implementação de patches por todo o alcance dos ativos de TI a partir de um único painel centralizado.

Quer saber mais? Consulte nossa página completa hoje.

Perguntas frequentes sobre gestão de vulnerabilidades

O que é a gestão de vulnerabilidades?

A gestão de vulnerabilidades é o processo de identificar, priorizar e instalar patches através de endpoints, sistemas operacionais, redes, software e mais. O objetivo é identificar os problemas de maior risco e corrigi-los o mais rápido possível.

Quais são as quatro etapas da gestão de vulnerabilidades?

A gestão eficaz de vulnerabilidades requer um processo de cinco etapas:

- Identificar as vulnerabilidades que precisam ser patchadas

- Priorizar os patches mais críticos

- Implementar políticas de automação quando possível

- Informar sobre as atividades de patching

- Repetir o ciclo regularmente

O que são as ferramentas de gestão de vulnerabilidades?

Existem uma gama de ferramentas que ajudam a identificar, priorizar e patchar vulnerabilidades. Elas podem funcionar como produtos independentes ou estar integradas em plataformas como EDRs, MDMs ou XDRs.

Se você gostou deste artigo, siga-nos no LinkedIn, Twitter, Facebook, e Youtube para mais notícias e tópicos sobre cibersegurança.