Priorización de vulnerabilidades: cómo superar la parálisis por parches

¿Qué hay de malo en la forma en que las empresas priorizan las vulnerabilidades? Una analogía

La mayoría de las organizaciones se centran en la gravedad de la amenaza al decidir qué parches instalar primero.

El enfoque estándar es utilizar el Sistema de puntuación de vulnerabilidades comunes (CVSS). Se trata de un estándar abierto y gratuito que clasifica la gravedad de las vulnerabilidades de software conocidas y se mantiene actualizado por la Base de datos de vulnerabilidades nacionales del gobierno de los EE. UU.

Pero, aunque la gravedad es, sin duda, una consideración importante, no siempre es el factor más importante.

Una analogía puede ayudar a mostrar por qué.

Imagine que está planeando unas vacaciones de verano en la playa. Con bastante sensatez, decide comprar un seguro de viaje. Al comparar cotizaciones, debe decidir si desea pagar más por «complementos».

La aseguradora ofrece cobertura adicional para todo tipo de actividades, desde buceo hasta parapente. Sin embargo, le da miedo a las alturas, por lo que es poco probable que necesite la cobertura para parapente.

Ahora bien, no contar con un seguro para esta actividad tendría graves consecuencias para las personas en general si tuvieran un accidente de parapente. Sin embargo, dado que es poco probable que lo haga, el riesgo para usted es insignificante.

Por otro lado, es posible que desee realizar algunas aventuras submarinas. Por lo tanto, seguramente querrá priorizar la cobertura de buceo.

La priorización de vulnerabilidades es un poco como los «complementos» del seguro de viaje. Por ejemplo, un error en un sistema de almacenamiento de archivos específico podría representar un riesgo grave para muchas organizaciones, ya que el sistema podría contener datos invaluables. Sin embargo, si su organización solo usa ese sistema para almacenar información de bajo valor, entonces parchearlo no tiene por qué ser su principal prioridad. El CVSS no es lo mismo que el riesgo.

Escribe: “Un riesgo es un potencial de pérdida o daño si una amenaza explota una vulnerabilidad (que es una debilidad en el hardware o software)”, mientras que un CVSS es una forma de “describir la gravedad relativa de las vulnerabilidades de seguridad de una manera consistente y cuantitativa”.

¿Por qué las organizaciones priorizan las vulnerabilidades equivocadas?

Las empresas modernas se enfrentan a un flujo aparentemente interminable de posibles amenazas cibernéticas. Utilizan docenas de aplicaciones, con numerosos usuarios, todo tipo de hardware y sistemas complejos que deben mantenerse actualizados.

Esto da como resultado el problema común de la «parálisis por parches». Se ven abrumados por la gran cantidad de actualizaciones que necesitan instalar y luchan por mantenerse al día.

¿La solución obvia? Priorizar las que se consideran más graves.

Es una conclusión razonable y totalmente comprensible. Centrarse en las amenazas que las autoridades nacionales han clasificado como potencialmente graves significa:

- Se podrían evitar las amenazas cibernéticas de alto impacto.

- Es fácil explicar a la empresa por qué es necesario desconectar un sistema para actualizarlo.

- En un contexto de parches interminables, parece proporcionar una regla de priorización tan buena como cualquier otra.

- Para los equipos de ciberseguridad bajo presión, ofrece una explicación defendible de por qué se han centrado en ciertos parches en lugar de otros.

Sin embargo, este es el enfoque equivocado. Expone a las organizaciones a riesgos reales, mientras gastan tiempo y energía solucionando vulnerabilidades sin importancia.

La gravedad de la amenaza no equivale al riesgo

Como se explicó anteriormente, el hecho de que una falla de seguridad en un producto pueda ser grave para algunas organizaciones no significa que sea una amenaza seria para usted.

Lo contrario también es cierto. El hecho de que una amenaza no se considere grave para la mayoría de las empresas no significa que sea extremadamente dañina si los piratas informáticos la utilizaran para entrar en sus sistemas.

Y es por eso que una puntuación CVSS solo debería ser una parte de sus evaluaciones de vulnerabilidad. Como señalan los investigadores que escriben en una edición de 2022 de la revista científica Electronics: “CVSS sigue siendo un modelo genérico que no aborda la especificidad necesaria para una priorización exitosa en las organizaciones”.

Entonces, si la “gravedad” no es suficiente, ¿de qué otra manera debería clasificar las vulnerabilidades?

Cómo priorizar la corrección de vulnerabilidades mediante un enfoque basado en riesgos

En Heimdal®, creemos que un enfoque holístico, contextualizado y basado en el riesgo es la única forma eficaz de priorizar los parches.

Pero, ¿qué significa esto en la práctica cuando se está sentando en reuniones de priorización de la gestión de vulnerabilidades? ¿Qué métricas debería utilizar para decidir el orden en el que se aplicarán los parches?

Estos son algunos de los factores adicionales que se deben tener en cuenta al intentar evaluar el riesgo de su organización:

¿Se ha explotado un riesgo en la naturaleza?

Si ya se sabe que los actores criminales han explotado una vulnerabilidad en otras organizaciones, es más probable que usted sea el próximo.

¿Cuál sería su impacto en los sistemas críticos?

¿Una vulnerabilidad afecta a los sistemas críticos de la empresa o afecta principalmente a las aplicaciones de menor importancia? Evidentemente, el enfoque debe estar en las amenazas que interrumpirían las aplicaciones de cara al cliente, las herramientas financieras y de RR. HH. o los sistemas que contienen datos confidenciales.

La perspectiva cualitativa

También se debe consultar a sus equipos de TI para comprender qué impacto tendría una amenaza potencial en su entorno de TI específico.

Por ejemplo, un ransomware conocido podría bloquear el acceso a un archivo de datos, pero si su equipo de TI sabe que se realizan copias de seguridad diarias en un entorno seguro de terceros, el riesgo sería menor que para las organizaciones que no tienen copias de seguridad.

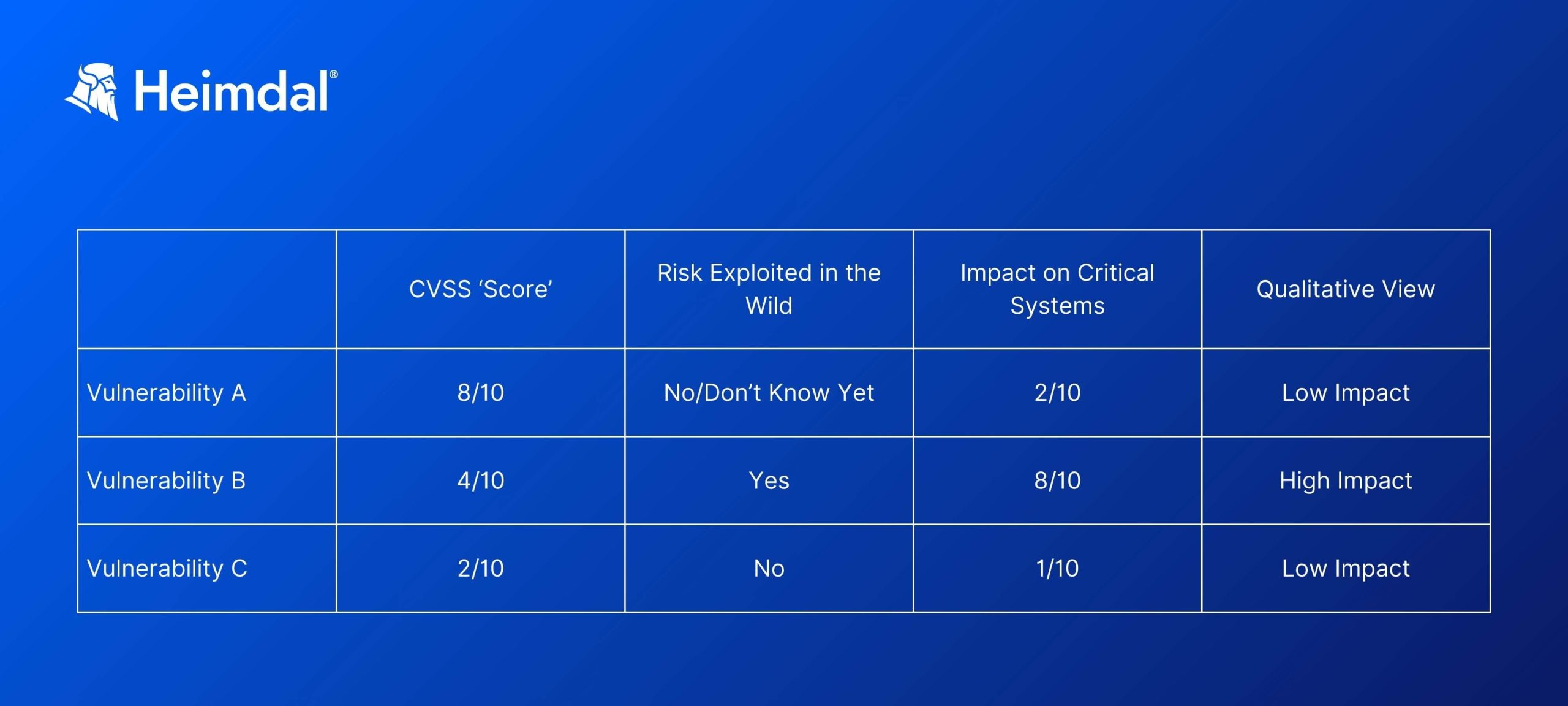

Hágalo usted mismo: utilice una matriz de priorización de vulnerabilidades

La priorización adecuada de las vulnerabilidades requiere más esfuerzo que basar sus planes de aplicación de parches únicamente en una puntuación CVSS. Sin embargo, le ayudará a gestionar su trabajo de forma mucho más eficaz y a evitar perder tiempo y esfuerzo instalando actualizaciones que no son esenciales.

Una matriz de priorización de vulnerabilidades es una herramienta útil para ello. Puede ser tan simple o tan compleja como desee, pero es esencialmente un método para clasificar los riesgos.

Para comenzar a utilizar una matriz de priorización de vulnerabilidades, primero debe haber completado un inventario de activos y saber qué vulnerabilidades los afectan. Luego puede comenzar a completar una matriz de la siguiente manera:

Como sugiere la matriz simplificada anterior, la vulnerabilidad B debería ser la máxima prioridad para la empresa. Aunque la vulnerabilidad A tiene una clasificación CVSS más alta, su impacto en la empresa parece ser bajo y aún no ha sido explotada «en la naturaleza».

Automatizar la priorización de vulnerabilidades

Si bien es perfectamente posible realizar priorizaciones holísticas de vulnerabilidades de forma manual, este enfoque tiene inconvenientes:

- Suele depender de reuniones presenciales.

- Se realiza solo periódicamente (semanal o incluso mensualmente).

- Requiere una gran cantidad de debate y análisis.

Y aquí es donde entra en juego la tecnología de priorización de vulnerabilidades automatizada.

En Heimdal®, hemos desarrollado herramientas de priorización de vulnerabilidades que escanean continuamente sus sistemas para identificar brechas. Nuestra plataforma puede priorizar los parches en función de una variedad de factores informados por nuestra experiencia, inteligencia de amenazas conocida y sus necesidades. La tecnología puede aplicar parches automáticamente (después de su aprobación), probarlos e implementarlos en sus redes.

Al automatizar la priorización de vulnerabilidades con Heimdal®, puede:

- Estar seguro de que se están gestionando sus riesgos reales.

- Evitar la aplicación de parches innecesarios en sistemas que tienen una prioridad baja.

- Concentrar su tiempo, energía y recursos en los parches que realmente importan.

Para conocer todos nuestros productos, soluciones y ponerse en contacto con nosotros, visite nuestra página oficial: aufieroinformatica.com