Cómo defenderse contra los tres ataques cibernéticos más peligrosos

Existen muchas técnicas de hacking diferentes de las que debes estar al tanto.

En el momento de la publicación, el marco MITRE ATT&CK identificó alrededor de 236 técnicas de hacking a través de 14 categorías diferentes. Por suerte, no necesitas comprender todas estas tácticas para mantenerte a salvo. Muchas son variaciones cercanas de un mismo enfoque básico. Las mejores herramientas de ciberseguridad podrán detectar una gran cantidad de estos problemas sin que necesites conocer los detalles.

Pero aunque no necesites conocer todas las 236 técnicas, hay algunas que realmente debes entender. Estos ataques son mucho más peligrosos y generalizados que la mayoría de las otras técnicas que un hacker puede emplear.

En este blog, vamos a profundizar en tres de estos ataques y a discutir cómo puedes adoptar un enfoque eficaz y por capas para mantenerte seguro.

Sigue leyendo para descubrir cómo defenderte de:

- Phishing

- Ransomware

- Ataques a la cadena de suministro

Phishing: Cerrando el punto de entrada más común

Es probable que te estés preguntando por qué el phishing está en esta lista. Sin duda es un vector de ataque peligroso. Pero, ¿realmente merece estar al lado de ransomware y ataques a la cadena de suministro como uno de los desafíos de seguridad más peligrosos?

Por sí solo, tal vez no. El phishing es, después de todo, increíblemente común. Si un hacker infiltra una cuenta no privilegiada, no hay mucho daño que pueda hacer de inmediato.

Sin embargo, el phishing es una de las formas más comunes en las que un hacker obtiene acceso inicial a tu entorno. A menudo, apuntan a cuentas no privilegiadas para evadir la detección. Una vez que tienen un punto de apoyo, pueden intentar moverse lateralmente, realizar una exploración o comenzar a borrar sus huellas.

El phishing establece la base para algo mucho más peligroso:

- Ataques a la cadena de suministro

- Robo de datos

- Ransomware, etc.

Invertir en una defensa robusta contra el phishing es, por lo tanto, extremadamente valioso.

Entonces, ¿cómo logras una buena defensa contra el phishing? Esto es lo que necesitas saber:

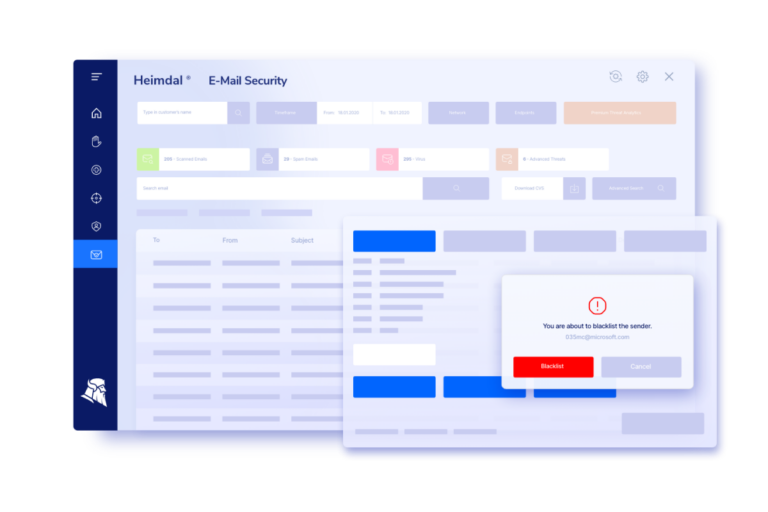

Seguridad en el correo electrónico

Las herramientas de seguridad en el correo electrónico usan análisis de anomalías y aprendizaje automático para detectar y filtrar mensajes sospechosos. Luego, envían los correos electrónicos sospechosos a un entorno aislado para que los equipos de TI los investiguen de forma segura, sin el riesgo de pérdida de datos o inyección de malware. Esta es una línea de defensa crucial porque reduce la posibilidad de que un empleado interactúe con un correo electrónico de phishing.

Capacitación para empleados

El phishing apunta directamente a los usuarios finales, por lo que entrenarlos para que detecten las señales de advertencia también es muy importante. Dado que ninguna herramienta de seguridad en el correo electrónico será 100 % efectiva, la educación ayuda a crear una estrategia de defensa por capas.

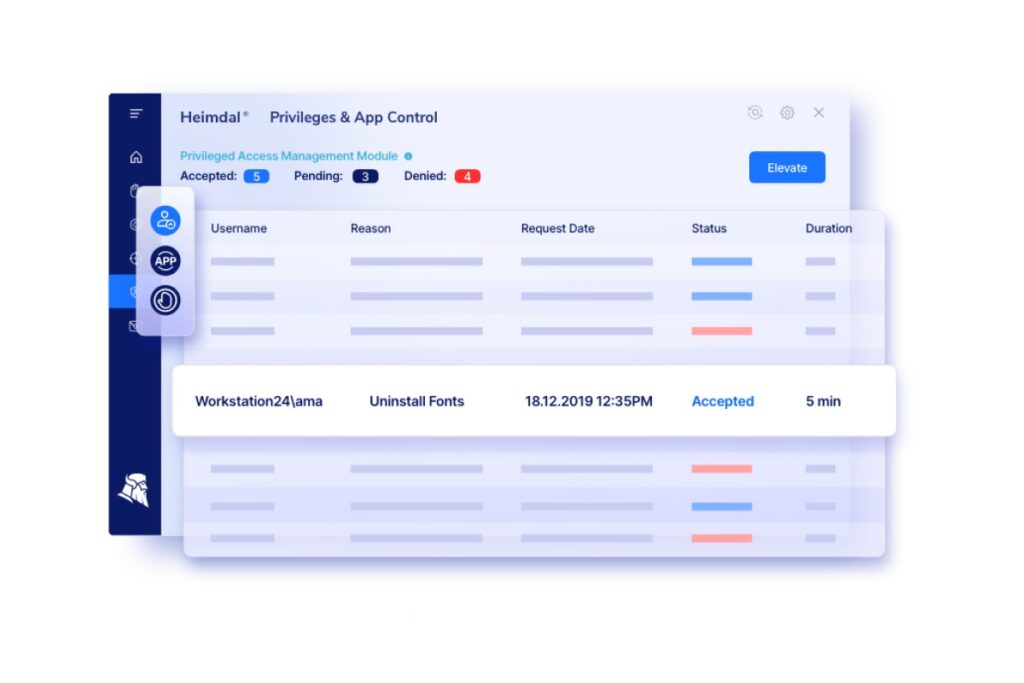

El principio de menor privilegio

Con derechos de administrador elevados, un hacker puede ejecutar una gama completa de ataques y actividades dañinas. Por lo tanto, es importante eliminar los derechos de administrador innecesarios en tu organización tanto como sea posible. Esto reducirá la probabilidad de que un intento de phishing logre infiltrarse en una cuenta privilegiada. Aplicar el principio de menor privilegio también dará al hacker menos opciones para moverse lateralmente y escalar privilegios.

Tráfico de internet seguro

Los hackers también pueden redirigir a los usuarios a páginas de phishing mediante suplantación de DNS y otros tipos de ataques DNS. Un dominio y sitio web falsificados que imitan uno legítimo aumentan las posibilidades de que el ataque de phishing tenga éxito. Invertir en herramientas de seguridad DNS fuertes previene o al menos mitiga los intentos de phishing.

Telemetría forense

Obtener acceso a una cuenta de usuario no privilegiada es un punto de entrada común para los hackers. Desde allí, usarán una serie de tácticas para realizar movimientos laterales y obtener privilegios adicionales. Pero comportamientos como estos son bastante anómalos y a menudo son detectados por herramientas de monitoreo de comportamiento como SIEM y XDR.

Seguridad del correo electrónico hecha fácil

El buzón de entrada de tus empleados es el principal punto de entrada para algunas de las amenazas más peligrosas imaginables. Con las herramientas adecuadas, puedes detectar, gestionar, finalizar e informar sobre amenazas basadas en el correo electrónico desde un único panel de control centralizado. Descubre más.

Ransomware: Cómo prevenir el escenario de pesadilla

“

El ransomware no comienza como un ataque de ransomware: esa es solo la última etapa. Comienza como una ejecución remota de código, un exploit de día cero o phishing, y estos eventualmente se desarrollan en ataques de ransomware. Así que si puedes comenzar resolviendo estos problemas primero, tu hacker tendrá muchas dificultades para desarrollar su ataque hasta el nivel de ransomware.

Andrei Hinodache, Arquitecto de Ciberseguridad y Gerente de Marketing Técnico de Producto

Cuando se trata de seguridad, el ransomware es uno de los peores escenarios posibles. Si un hacker tiene éxito en cifrar tus datos, te quedarás con muy pocas opciones buenas.

Si no recuperas tus datos, la interrupción del negocio podría ser de gran alcance y potencialmente terminal. A menudo, la única forma de desencriptar tus archivos es pagar un costoso rescate, lo que podría ser potencialmente devastador. Sin embargo, pagar ese rescate no garantiza la recuperación segura de tus datos e incluso podría ser ilegal, dependiendo de las leyes de tu área. Además, apoyará más actividades maliciosas, ya que los hackers ven esto como un negocio exitoso.

Como siempre, la prevención es mejor —y más barata— que la curación. Aunque existen algunas herramientas para defenderse de los ataques de ransomware mientras están ocurriendo, realmente debes apuntar a evitar que sean siquiera una posibilidad.

Una protección eficaz contra el ransomware incluye detener al hacker antes de que ingrese a tu entorno.

Esto es lo que implica:

Parchear vulnerabilidades

Antes de que puedan instalar el ransomware, un hacker primero deberá obtener acceso inicial a tu sistema. Luego necesitarán escalar sus privilegios a nivel de administrador. Para hacer esto, a menudo explotarán vulnerabilidades no parcheadas. Por lo tanto, debes asegurarte de tener un proceso para identificar y priorizar las vulnerabilidades no parcheadas en tu entorno de TI. La solución más cómoda para esto es usar una herramienta EDR o XDR que incluya gestión de vulnerabilidades.

Aplicar el principio de menor privilegio

Para acceder, cifrar y extraer datos, el hacker casi con certeza necesitará privilegios elevados. Por lo tanto, es importante reducir tus cuentas de administrador al mínimo absoluto. Los usuarios deben tener solo los privilegios suficientes para completar sus tareas.

Además de aplicar el principio de menor privilegio, también debes habilitar el acceso justo a tiempo. De esta forma, puedes asegurarte de que el acceso privilegiado se otorgue solo por un período limitado y de forma individual, en lugar de que ciertas personas tengan derechos “siempre activados”. Estas medidas de seguridad de acceso dificultarán mucho las cosas a los hackers si intentan instalar ransomware, incluso si acceden a cuentas de administrador.

Aplicar autenticación multifactor (MFA)

La autenticación multifactor (MFA) puede parecer una herramienta bastante rudimentaria en la superficie. Sin embargo, puede desempeñar un papel crucial en la prevención de ataques de ransomware. MFA crea una barrera adicional de defensa para evitar que los hackers inicien sesión en cuentas, incluso si han obtenido contraseñas a través de phishing u otras tácticas. Es muy difícil para un hacker acceder efectivamente a una cuenta de administrador si el verdadero administrador también necesita escribir un código en su teléfono inteligente para probar su identidad.

Herramientas potentes de XDR/SIEM

Si un hacker quiere instalar ransomware, tendrá que hacer su tarea primero. Esto implicará movimientos laterales, reconocimiento, desactivación de herramientas de seguridad y ocultación de sus huellas, si puede. Todo este comportamiento es muy anómalo, ya que los usuarios finales generalmente no tienen las habilidades ni la necesidad de hacer esto. Al analizar el comportamiento de todos los usuarios, XDRs y SIEMs pueden identificar actividades sospechosas mediante el análisis de anomalías. Esto ayuda a identificar y bloquear la cuenta infectada antes de que el hacker pueda instalar el ransomware y escalar el ataque.

Respuesta rápida y eficaz ante incidentes

Para bloquear rápidamente un intento de ransomware, primero necesitas identificarlo. Esto puede ser más fácil decirlo que hacerlo. Nuevamente, el enfoque correcto aquí es depender de herramientas de detección de amenazas como XDRs y SIEMs. Estas herramientas pueden monitorear señales de comportamiento y clasificar rápidamente el comportamiento sospechoso según el marco MITRE. Esto es crucial, porque cada segundo que se pasa entendiendo la actividad del hacker y diagnosticando la respuesta correcta le da tiempo precioso para escalar su ataque.

Protección contra cifrado de ransomware (REP)

Si todo lo demás falla, la protección contra cifrado es una valiosa última línea de defensa cuando los hackers intentan instalar ransomware. Las herramientas REP están diseñadas para detectar y repeler intentos de cifrar datos, mediante el uso de análisis de anomalías.

Detener el ransomware en seco

Si ocurre lo peor, querrás un programa como la Protección de Cifrado de Ransomware de Heimdal luchando por ti. Nuestro revolucionario producto toma un enfoque 100% libre de firmas para proteger tu entorno de TI. Consulta la página completa del producto para saber más.

Ataques a la cadena de suministro: Cómo defenderse contra un caballo de Troya

“

Uno de los mayores problemas que vemos en torno a la seguridad de la cadena de suministro es cuando las empresas confían en demasiados proveedores desde el principio. A menudo, obtienes una nueva herramienta o aplicación de software para diversas necesidades comerciales y luego olvidas verificar si, por ejemplo, se puede integrar con una solución de gestión de identidad y acceso… ¿Admite cifrado? ¿Admite MFA? ¿Cómo gestionan la seguridad de su lado?

Si haces un poco de trabajo adicional antes de instalar una nueva herramienta, puedes reducir significativamente el riesgo de problemas relacionados con la cadena de suministro.

Thomas Engli Baasnes, Director de Ciberseguridad, Verdane

Desde el infame ataque de SolarWinds, las vulnerabilidades en la cadena de suministro han estado en la parte superior de la lista de prioridades de todos. Son algunos de los ataques más persistentes y peligrosos que una empresa puede encontrar.

La ciberseguridad ha evolucionado y gran parte del conjunto tradicional de herramientas de los hackers se ha vuelto más difícil de realizar con éxito, en gran parte gracias a las muchas herramientas de seguridad que hemos discutido en esta lista. Esto significa que han tenido que encontrar tácticas más insidiosas.

En un ataque a la cadena de suministro, el hacker apuntará a una o varias organizaciones a través de una herramienta o servicio de terceros que estén utilizando. Esto funciona como un caballo de Troya: se aprovecha del software en el que la empresa depende para funcionar. Permite que el hacker pase desapercibido a través de las protecciones de seguridad que de otro modo lo filtrarían.

El riesgo es enorme, porque todas las organizaciones ahora dependen del software de terceros. Generalmente, tienen poca visibilidad sobre las vulnerabilidades que ese software ya puede tener.

En realidad, hay muy poco que puedas hacer para prevenir proactivamente los problemas relacionados con la cadena de suministro. Puedes usar herramientas reactivas para identificar y bloquear cuando los hackers intentan explotar vulnerabilidades en el software de terceros. Además, hay algunos pasos que puedes tomar para reducir la posibilidad de introducir software infectado en tu entorno. Esto es lo que necesitas saber:

Diligencia debida

La mejor manera de evitar vulnerabilidades en la cadena de suministro es no comprar el software infectado en primer lugar. Reduce la cantidad de productos y licencias siempre que sea posible. También debes hacer la debida diligencia con cualquier proveedor de software potencial para asegurarte de que tienen altos estándares de seguridad.

Visibilidad del software

Tener una visión clara de todo el software hace que sea más fácil responder si se explota una vulnerabilidad en la cadena de suministro. La visibilidad completa ayuda a identificar más rápido qué software está causando el problema y bloquearlo. También reduce la posibilidad de vulnerabilidades creadas por herramientas de “TI sombra”. La TI sombra se refiere a dispositivos y software que los empleados están utilizando de manera no oficial. Para prevenir los efectos dañinos del uso de TI sombra, utiliza herramientas de gestión de puntos finales, gestión de aplicaciones y otras herramientas similares que ofrezcan visibilidad completa del inventario y la gestión de activos.

Traducción del MITRE

Cuando un ataque está a punto de ocurrir, una respuesta rápida es la diferencia entre el éxito y el fracaso para el hacker. Para eso, primero necesitas entender qué es lo que el hacker está tratando de lograr y cómo lo está haciendo. Esto es lo que hace que el marco de ataque MITRE sea tan importante. Al usarlo como base para tu respuesta a amenazas, puedes crear políticas automatizadas rápidas y efectivas que puedan identificar rápidamente lo que un hacker está intentando hacer y desplegar la respuesta adecuada.

Telemetría poderosa

Al usar productos como XDR, SIEM, antivirus de próxima generación, etc., será mucho más fácil detectar y mitigar los ataques a la cadena de suministro. Si una aplicación en particular comienza a mostrar un comportamiento no convencional y fuera de alcance, el aprendizaje automático y el análisis de anomalías pueden identificar la actividad y activar una alerta. Para que esto funcione, la herramienta necesita analizar y monitorear todo el comportamiento del usuario, en todo momento, por lo que la información de telemetría de todo tu entorno de TI es tan importante.

Defensa reactiva efectiva para ataques en tiempo real

Cuando los ataques a la cadena de suministro surgen de la nada, el tiempo es esencial. Tus herramientas de ciberseguridad deben trabajar en conjunto para entender lo que el hacker está haciendo y prevenirlo rápidamente.

El centro de acción de caza de amenazas de Heimdal combina señales de telemetría en tiempo real de todo tu entorno de TI para identificar actividad peligrosa a medida que sucede. Desde allí, puedes crear políticas automatizadas para bloquear o aislar rápidamente la cuenta infectada.

Una plataforma para defender contra todos ellos

Como habrás notado, se discuten muchas herramientas de seguridad diferentes en este blog. Desde monitoreo de DNS hasta gestión de acceso privilegiado, caza de amenazas, SIEM, y más… la lista continúa.

Esto se debe a que la mejor defensa es una de capas. Ninguna herramienta de ciberseguridad por sí sola puede garantizar tu seguridad, así como construir una cerca o una puerta no evitará que los ladrones entren en tu casa.

Pero tener tantas herramientas diferentes crea desafíos de seguridad propios. Como hemos visto, los hackers tienen diversas herramientas a su disposición, y a menudo utilizan muchas de ellas como parte del mismo ataque. Si cada una de estas herramientas es detectada por una herramienta diferente, hay una gran posibilidad de que pierdas la imagen general de lo que están intentando lograr. Comprar las mejores herramientas de seguridad del mundo no servirá de nada si no están cooperando para derrotar la amenaza principal.

¿Cuál es la solución?

La respuesta simple es combinar tantas herramientas de seguridad y protecciones como sea posible en un solo panel de control unificado. Esto te da visibilidad y control sobre todo el alcance de los posibles problemas de seguridad. Será mucho más rápido diagnosticar, entender y prevenirlos.

Si esto suena como el tipo de enfoque que necesitas, entonces buenas noticias: Estás en el lugar correcto. Con Heimdal, obtienes acceso a la plataforma de ciberseguridad más amplia del mercado, completa con prácticamente todas las herramientas y protecciones de las que hemos hablado en este blog.

Y, de manera útil, esta también es la mejor manera de defenderte contra las otras 233 técnicas de ataque que no discutimos.

Preguntas frecuentes

¿Cuáles son las técnicas de ciberataque más peligrosas?

No hay una única técnica de ciberataque más peligrosa. Las técnicas cambian dependiendo del entorno de TI y los activos específicos que se están atacando. Sin embargo, tres de los ataques más comunes y peligrosos en los que debes enfocarte son el phishing, el ransomware y los ataques a la cadena de suministro.

¿Cuántas técnicas de MITRE ATT&CK existen?

Al momento de escribir, existen 236 técnicas de MITRE ATT&CK distribuidas en 14 categorías diferentes, además de varias sub-técnicas. Este número sigue creciendo a medida que los investigadores descubren nuevas técnicas.

¿Cómo te defiendes del phishing?

Como en todos los ciberataques, la mejor defensa contra el phishing es una defensa por capas. Esto debe incluir varias protecciones diferentes:

- Seguridad en el correo electrónico

- Entrenamiento de empleados

- Implementación del principio de privilegio mínimo

- Seguridad en DNS

- Detección de amenazas en tiempo real, etc.