Técnicas de Phishing de Nova Geração: Como a Tecnologia de Backend Tornou os Golpes Mais Eficazes

As fraudes de phishing não são mais apenas e-mails mal escritos cheios de erros tipográficos. A era das mensagens de parentes ricos perdidos deixando fortunas para herdeiros desconhecidos já passou do seu auge.

As tecnologias sofisticadas de backend de hoje levam o phishing e a engenharia social para o próximo nível. Os hackers agora podem criar não apenas mensagens melhores, mas também sites de phishing mais convincentes e difíceis de detectar.

Os sites maliciosos parecem quase réplicas perfeitas de plataformas legítimas e confiáveis. Técnicas avançadas de codificação, ferramentas automatizadas e até o uso de IA aumentam as chances de roubar informações sensíveis.

À medida que as medidas de cibersegurança evoluíram, as táticas dos cibercriminosos também evoluíram.

Em alguns casos, o perigo está em até onde os hackers podem levar o design backend de um site de phishing para maximizar o engano. Veja como esse jogo digital de gato e rato evoluiu.

Por que o phishing móvel passou a ser o foco dos hackers?

As mensagens de phishing inicialmente chegavam por e-mail. Agora, muitas delas são projetadas para dispositivos móveis, desde smishing até vishing e outras técnicas específicas.

Os hackers visam dispositivos móveis com ataques de phishing porque têm maior probabilidade de sucesso. Aqui estão algumas de suas razões estratégicas:

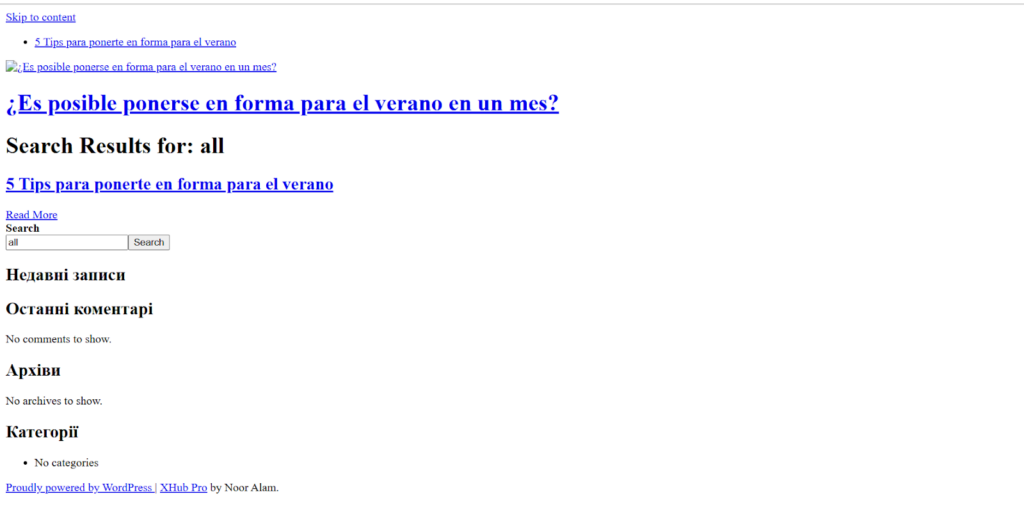

Telões menores, menos escrutínio

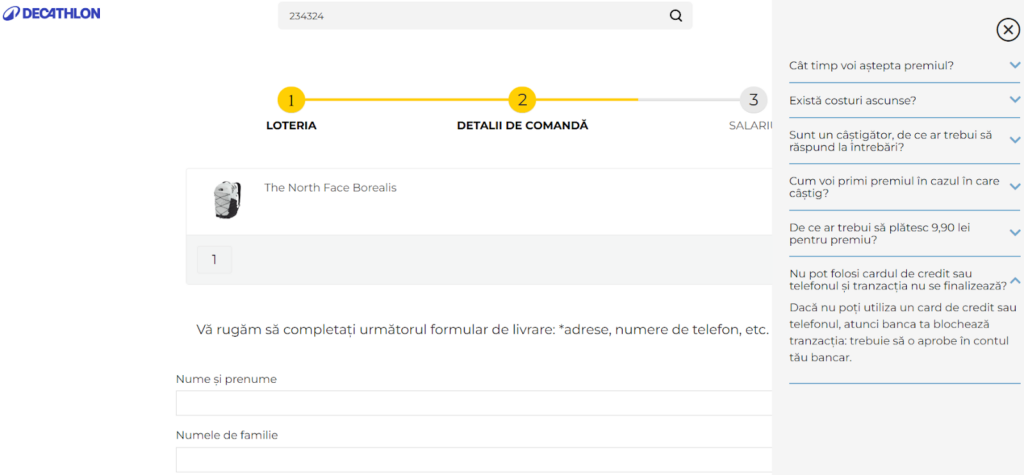

As telas móveis limitam a quantidade de informações visíveis. Isso torna mais difícil para os usuários detectarem URLs suspeitas, certificados de segurança ausentes ou falhas de design que são óbvias em um desktop.

Versão para desktop:

Versão móvel usando uma extensão de falsificação de agente de usuário:

Características específicas de dispositivos móveis

Os sites de phishing podem explorar recursos específicos de dispositivos móveis, como a autenticação de dois fatores (2FA) via SMS, que é mais vulnerável à interceptação ou engenharia social em dispositivos móveis.

Imitação de aplicativos

Os ataques de phishing para dispositivos móveis podem imitar aplicativos legítimos ou usar telas falsas de login que se parecem quase idênticas aos aplicativos populares, enganando os usuários para inserir informações sensíveis.

Interação mais rápida e casual

As pessoas frequentemente verificam e-mails, mensagens de texto e redes sociais enquanto estão em movimento, o que leva a respostas mais rápidas e menos cautelosas. Esse comportamento impulsivo aumenta a probabilidade de cair em uma fraude de phishing.

Saiba mais sobre como identificar um e-mail de phishing.

Ferramentas de segurança limitadas

Os dispositivos móveis geralmente têm ferramentas de segurança menos robustas em comparação aos desktops, e muitos usuários não instalam aplicativos de segurança adicionais, o que os deixa mais expostos.

Acesso a dados valiosos

Los dispositivos móviles almacenan una gran cantidad de información personal, desde aplicaciones bancarias hasta listas de contactos. Estos datos pueden ser fácilmente explotados o vendidos una vez que el dispositivo es comprometido.

Por lo tanto, al centrarse en los móviles, los hackers pueden aumentar la tasa de éxito de sus campañas de phishing.

Más allá de apuntar a las vulnerabilidades móviles, los hackers también han perfeccionado los trucos psicológicos detrás de las estafas de phishing.

Técnicas de phishing de próxima geração

Criar o ataque de phishing perfeito se tornou mais desafiador à medida que as pessoas se tornaram mais conscientes sobre fraudes online. Para continuar nos negócios, os phishers se tornaram mais criativos e astutos, embora ainda confiassem em truques psicológicos para atrair vítimas.

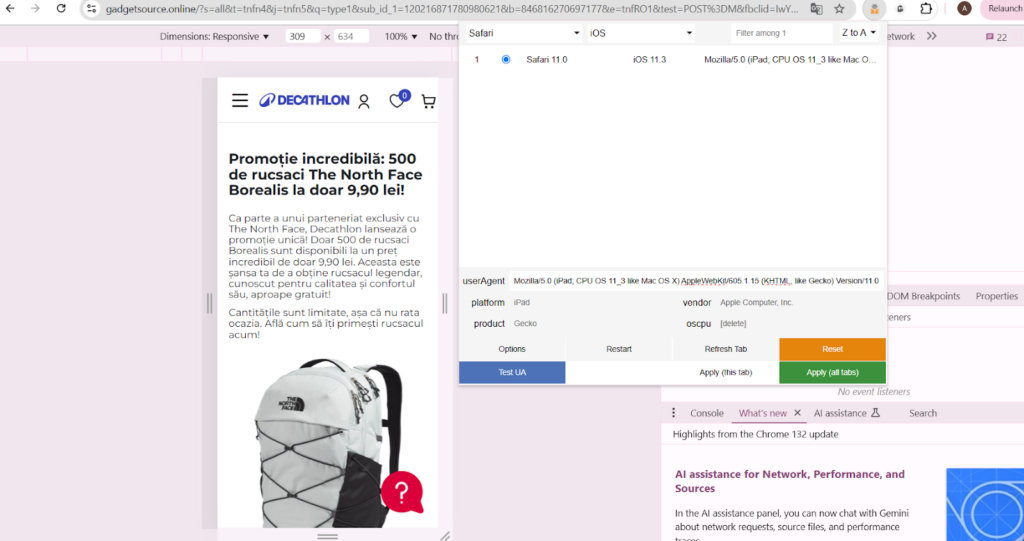

Uma tática comum é simular um jogo ou concurso para criar uma falsa sensação de emoção ou sorte. Veja como funciona:

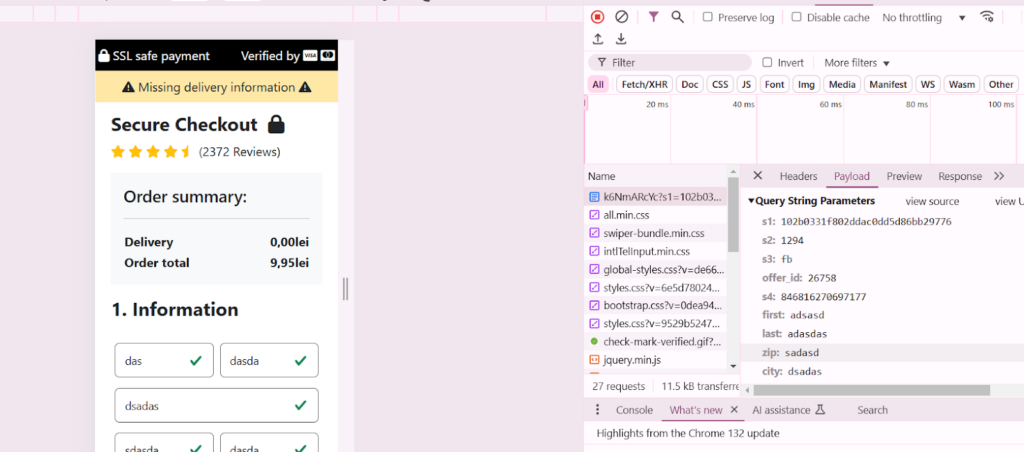

Passo 1 – A isca

Os hackers apresentam um jogo interativo onde você deve escolher entre várias caixas, acreditando que apenas uma contém um prêmio. Essa abordagem lúdica tem como objetivo fazer você baixar a guarda. É mais provável que você participe e forneça informações sensíveis, sob a ilusão de um jogo inofensivo ou um prêmio inesperado.

Passo 2 – O gancho

Você escolhe a primeira caixa e sente uma ligeira decepção ao ver que está vazia. Mas na sua última chance, de repente você ganha. A emoção da vitória baixa sua guarda, tornando-o mais propenso a continuar. Os atores maliciosos criam cuidadosamente esse momento. Agora sua defesa está no ponto mais baixo e a emoção da vitória cria uma falsa sensação de confiança.

Passo 3 – O roubo

Uma vez que essa confiança esteja estabelecida, o site de phishing começa a coletar suas informações pessoais sem dificuldades. Vai parecer apenas mais um passo para reivindicar seu “prêmio”.

Roubo de dados em tempo real

O que torna esses ataques de phishing de próxima geração ainda mais perigosos é a eficiência com que os dados roubados são coletados e processados.

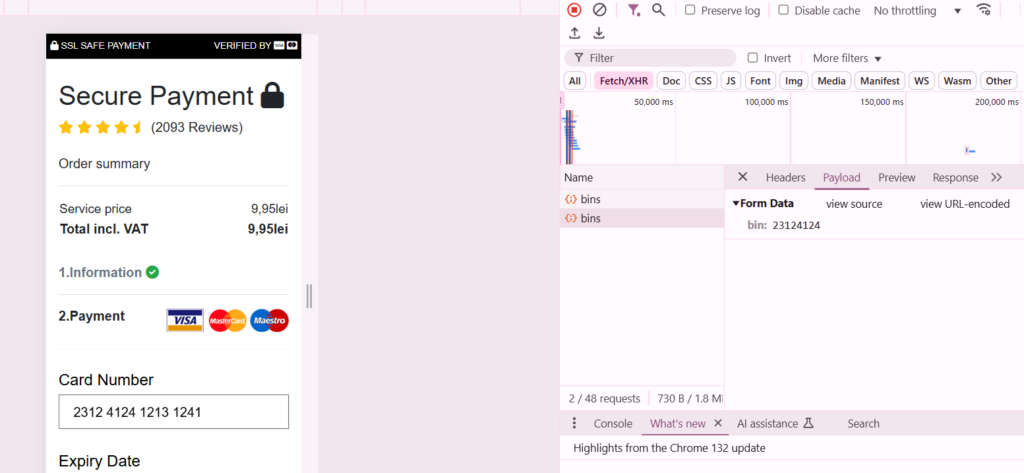

À medida que você começa a inserir seus dados: nome, e-mail, informações de cartão de crédito ou credenciais de login, os dados são transmitidos em tempo real para os servidores dos atacantes. Não há necessidade de cliques adicionais ou confirmações.

Essa transferência de dados ao vivo garante que, mesmo se você começar a duvidar da situação e abandonar o processo no meio, os hackers já têm as informações inseridas até aquele ponto. Não importa se você clicou no botão “Enviar” ou não.

É assim que os agentes de ameaças minimizam o risco de perder dados valiosos de uma vítima indecisa e tiram o máximo proveito de suas fraudes. Resumindo, enquanto você digita suas informações de cartão de crédito para reclamar o prêmio, os phishers usam JavaScript para capturar os dados enquanto você digita. O método não exige cliques adicionais ou confirmação do usuário.

Essa técnica aproveita uma vulnerabilidade potencial do navegador. Muitos navegadores móveis completam automaticamente as informações solicitadas. Assim, será ainda mais fácil para os atacantes capturar dados sensíveis sem que você perceba a fraude.

Considerações finais

Os sites modernos de phishing são alimentados por tecnologias avançadas de backend que os tornam quase indistinguíveis de plataformas reais. Combinados com manipulação psicológica e captura de dados em tempo real, essas fraudes são mais eficazes do que nunca.

Para se manter seguro, você deve permanecer cauteloso, verificar a autenticidade dos sites e ser cético em relação a qualquer site que solicite informações sensíveis—especialmente quando uma oferta parece boa demais para ser verdade.