¿Cómo los hackers explotan tus vulnerabilidades?

En el momento de escribir esto, existen cientos de miles de vulnerabilidades públicamente conocidas. Estas van desde fallos críticos que podrían causar daños irreparables si se explotan hasta problemas de baja gravedad que podrían parecer apenas dignos de atención.

Con la gestión de vulnerabilidades, el desafío es saber cuáles son cuáles.

Con tantas vulnerabilidades a través de sistemas operativos, redes, software y más, es fácil perderse en el ruido y perder la perspectiva. Después de todo, la mayoría de las vulnerabilidades o no te afectarán o no son lo suficientemente críticas como para preocuparnos. Pero un pequeño número puede causar daños irreparables, lo que hace que sea de suma importancia identificar y remediarlas.

Esto es más difícil de lo que parece a simple vista, porque una vulnerabilidad en particular puede tener niveles de riesgo muy diferentes para distintas organizaciones, dependiendo de cómo esté estructurado su entorno de TI y los activos específicos de TI que pueda atacar. Aunque existen algunas “calificaciones estándar” de riesgo (como CVSS), solo tú puedes decidir cómo se relaciona con tu organización específica.

No hace falta decir que acertar en esta decisión es más fácil decirlo que hacerlo.

En este blog, discutimos cinco preguntas clave que debes hacer para decidir cuán efectiva es tu estrategia de vulnerabilidades. Pero antes, es útil entender cómo los hackers atacan tu entorno y explotan las vulnerabilidades más críticas.

Heimdal permite a los clientes escanear, priorizar y remediar vulnerabilidades en todos sus activos de TI a través de un solo panel de control centralizado.

Divulgación a brecha: cómo los hackers obtienen, venden y explotan el acceso

Las vulnerabilidades de ciberseguridad caen en dos categorías principales:

- Zero-day – Estas vulnerabilidades no han sido descubiertas por el fabricante de software y, por lo tanto, no se pueden corregir.

- Vulnerabilidades conocidas – Como su nombre indica, estas ya han sido descubiertas. Los parches generalmente se publican poco después de que se hace pública la vulnerabilidad.

Tanto las vulnerabilidades conocidas como las desconocidas pueden ser explotadas por los hackers en cualquier momento. Lamentablemente, no existe una manera directa de prevenir que las vulnerabilidades zero-day sean atacadas, ya que no existen parches.

Pero, afortunadamente, los hackers tienen muchas más probabilidades de atacar vulnerabilidades conocidas. De hecho, los hackers explotan regularmente problemas que han sido conocidos durante años, porque siempre habrá algunas organizaciones que no han instalado el parche correspondiente. Por eso la gestión efectiva de parches es tan importante.

Cuando se descubre una vulnerabilidad, el proveedor de software la anuncia a la comunidad de ciberseguridad a través de la base de datos CVE y libera un parche lo antes posible. Luego, alienta a los usuarios de software a instalar el parche, asegurándose de que su entorno de TI no pueda ser explotado por esa vulnerabilidad.

Hasta ahora, todo bien. Pero aquí está el desafío: no puedes contarle a los clientes sobre una nueva vulnerabilidad sin informar también a los hackers. Si todos los parches se instalaran inmediatamente, no habría problema. Pero incluso los equipos de ciberseguridad más proactivos no pueden instalar cada parche tan pronto como se libera.

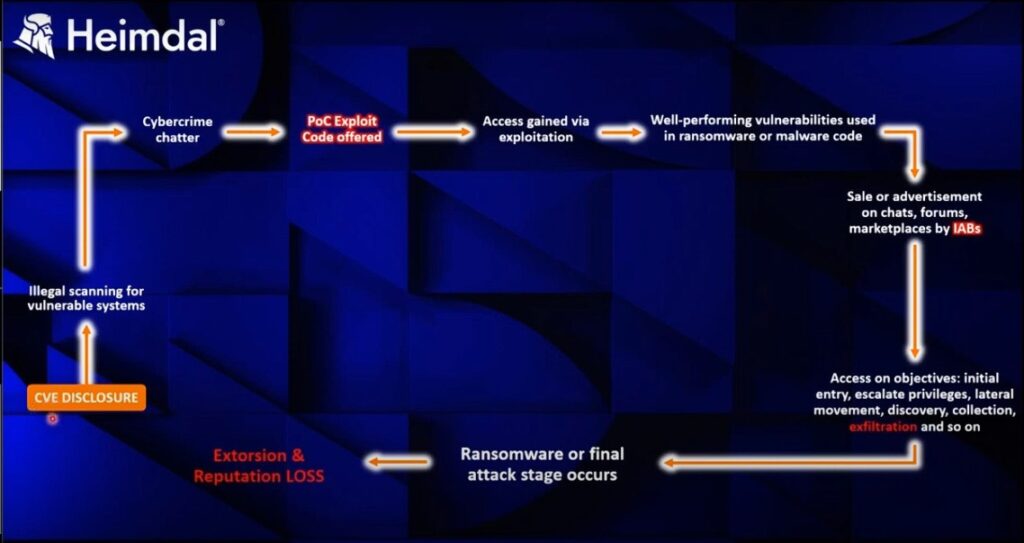

Esto significa que la divulgación de una nueva vulnerabilidad a menudo crea una carrera frenética en la que los hackers intentan explotarla antes de que los clientes puedan parchearla. Ese proceso se ve algo así:

Divulgación de CVE

El proveedor de software descubre y anuncia la vulnerabilidad, y se crea una entrada en la base de datos CVE. Se informa a los clientes del problema y se les alienta a instalar el parche.

Los hackers escanean sistemas vulnerables

Los hackers reciben noticias sobre la nueva vulnerabilidad y comienzan a escanear entornos de TI que usan el software relevante y no han instalado el parche. En esta etapa temprana, encontrar una empresa que encaje con este perfil es relativamente fácil.

- Conversaciones sobre cibercrimen – En este punto, los hackers comienzan a discutir cómo explotar la vulnerabilidad en foros en línea, principalmente en la dark web.

- Código de explotación POC ofrecido – El verdadero peligro comienza cuando se publica un “exploit“. Esto es esencialmente un kit de herramientas que permite a los hackers dirigirse fácilmente a una organización a través de esa vulnerabilidad. El exploit kit permite que lo hagan de manera rápida y sin una gran experiencia técnica.

- Acceso obtenido a través del exploit – Luego, un hacker usará el exploit para obtener acceso o adquirir privilegios adicionales. A menudo, utilizarán phishing para infiltrarse en el entorno de TI y luego explotar la vulnerabilidad para obtener privilegios a nivel de administrador, lo que se conoce como “escalada de privilegios”.

Corredores de acceso inicial

En esta etapa, muchos hackers optarán por vender el acceso a otros hackers en lugar de escalar el ataque a un nivel completo. Estos son conocidos como “corredores de acceso inicial” (IABs). Generalmente, el acceso se vende a través de subastas en la dark web, a menudo con algo de información sobre la empresa y sus defensas de seguridad, que es posible que ya hayan sido desactivadas en este punto.

Movimiento lateral

Ya sea que el acceso se haya obtenido manualmente o a través de IABs, los hackers ahora tienen varias opciones para proceder. Pueden seguir escalando privilegios o moverse lateralmente a través del entorno de TI para entender más sobre sus defensas. También pueden intentar deshabilitar antivirus y otras herramientas, o eliminar evidencia de su actividad para ocultar y llevar a cabo su ataque final.

Exfiltración de datos

Los hackers también pueden robar datos sensibles, generalmente de empleados o clientes. Esto puede incluir direcciones, detalles de inicio de sesión, información financiera, contraseñas y más. Luego, estos datos se pueden vender a través de la dark web o extorsionar por rescate.

Extorsión y pérdida de reputación

Ahora, es el momento del objetivo final del hacker. A menudo, esto incluirá instalar ransomware y extorsionar los datos cifrados de la empresa por la mayor cantidad posible. En este punto, es muy difícil para la empresa objetivo defenderse efectivamente contra el ataque, el cual, si tiene éxito, podría causar un daño financiero y reputacional devastador.

Por qué la gestión de vulnerabilidades es tan crítica

“

Cuando un hacker está planeando su ataque, a menudo empacará tus datos un gigabyte a la vez y luego los venderá a través de la dark web en listas combinadas.

Algunos otros atacantes podrían tomar esas listas y pagar por un servicio adicional llamado “comprobadores de cuentas”, quienes revisan los datos y filtran para verificar si aún son válidos. Lo que puedan descubrir que sea reutilizable en un ataque, lo probarán y a menudo lo pondrán de nuevo a la venta. Así que, en este momento, esto es básicamente un ecosistema autosostenible.

Andrei Hinodache, Cybersecurity Architect and Technical Product Marketing Manager, Heimdal

“Este proceso ya se ha convertido en una máquina muy bien aceitada. La mayoría de los hackers se especializan en una parte específica de la cadena, ya sea escaneando vulnerabilidades conocidas, construyendo exploits POC o ganando acceso inicial. Muchos hackers ni siquiera necesitan habilidades técnicas fuertes, ya que pueden comprar acceso a través de exploits e IABs.

Crucialmente, cualquier dato sensible o detalles de inicio de sesión que se liberen en la dark web pueden usarse para ayudar en futuros ataques.

Pero lo más importante de recordar es esto: Es mucho más fácil y barato para un hacker explotar una vulnerabilidad conocida que investigar y descubrir algo completamente nuevo. Incluso si una actualización está disponible, siempre habrá organizaciones que no la han instalado.

Por eso es tan importante tener un sistema de gestión de vulnerabilidades efectivo. Tu objetivo debe ser identificar e instalar esos parches que representen el mayor riesgo para tu organización específica, antes de que los hackers puedan explotarlos.

Entonces, ¿cómo lo haces?

¿Qué tan efectiva es tu estrategia de gestión de vulnerabilidades?

Hasta ahora, hemos establecido por qué la gestión de vulnerabilidades es tan importante. Pero, ¿cómo acertar en ello?

En realidad, esto es más fácil decirlo que hacerlo. En un mundo ideal, simplemente instalaríamos todos los parches tan pronto como se publican. Pero este proceso puede llevar tiempo y causar interrupciones en aplicaciones y sistemas clave. Por eso es importante elegir tus batallas.

Para las vulnerabilidades críticas, necesitas instalar los parches lo antes posible. Tal vez elijas esperar a una ventana de mantenimiento programada en el caso de problemas de menor gravedad o (si el riesgo es lo suficientemente pequeño) ignorarlos por completo. De cualquier manera, debes comprender el contexto y la configuración única de tu entorno de TI para poder diagnosticar eficazmente cuán riesgosa es una vulnerabilidad en particular para ti.

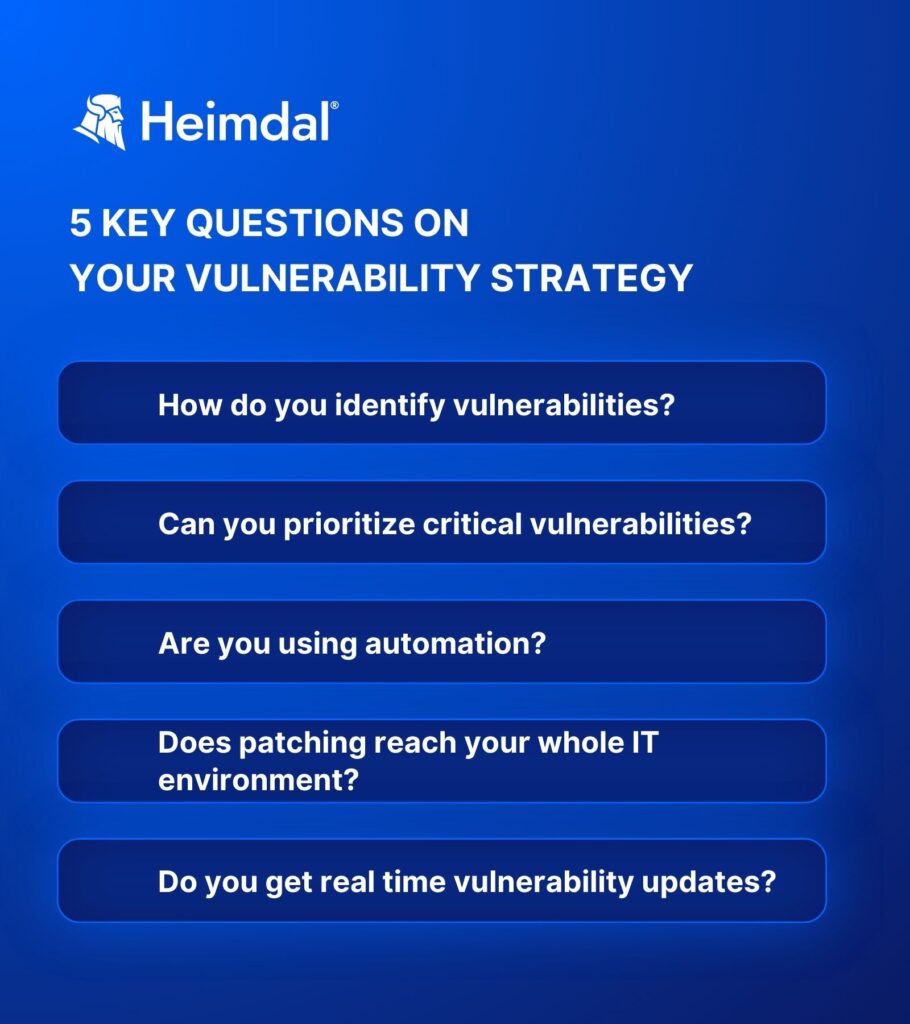

Para identificar cuán efectiva es tu estrategia de parches, hay cinco preguntas clave que es útil hacer:

¿Cómo identificas las vulnerabilidades?

El primer paso es entender qué vulnerabilidades existen en tu entorno. Para hacer esto, necesitarás usar tecnología, ya que simplemente hay demasiadas vulnerabilidades para entender y gestionar manualmente.

Los escáneres de vulnerabilidades pueden encontrarse como productos independientes o empaquetados en plataformas de seguridad más grandes, como EDRs y XDRs. En general, escanearán tu entorno para identificar cualquier vulnerabilidad conocida no parcheada, de acuerdo con la base de datos CVE.

¿Puedes priorizar las vulnerabilidades críticas?

Lo más difícil de la gestión de vulnerabilidades es saber qué parchear y cuándo. Las vulnerabilidades más críticas deben ser parchadas inmediatamente. Los problemas menos urgentes pueden esperar al mantenimiento programado, y los parches de menor riesgo a menudo pueden ser ignorados por completo.

Aquí está el problema: Ninguna herramienta o escáner puede decirte cuál es cuál. La misma vulnerabilidad puede ser crítica para una empresa y bastante inofensiva para otra, dependiendo del contexto específico de la empresa. Algunos productos pueden usar marcos como el CVSS para dar alguna indicación de riesgo. Pero no pueden decirte cuán dañina es una vulnerabilidad para tu infraestructura y perfil de negocio específicos.

Por esa razón, es importante tener un equipo de seguridad capacitado con un profundo entendimiento de tu entorno de TI. Ellos pueden analizar los resultados de tus escaneos de vulnerabilidades y tomar decisiones estratégicas y efectivas sobre qué parchear y cuándo.

¿Estás utilizando automatización?

La automatización juega un papel clave en cualquier estrategia efectiva de vulnerabilidad, ya que la instalación de parches puede ser un proceso que consume tiempo y debe realizarse regularmente. Cuanto más manual sea este proceso, menos probable es que se realice tan regularmente y eficazmente como se necesita.

Idealmente, una organización debería estar utilizando la automatización para llevar a cabo una serie de tareas relacionadas con la vulnerabilidad, incluyendo:

- Escaneo regular de vulnerabilidades

- Puntuación de riesgos y priorización

- Remediación de vulnerabilidades (cuando sea apropiado)

Las mejores herramientas de gestión de parches ofrecerán una amplia gama de opciones para ayudarte a personalizar tus propias políticas. Esto te dará control sobre qué vulnerabilidades reciben parches automáticos y cuándo. Además, las mejores soluciones te alertarán por eventos particulares, como el descubrimiento de una nueva vulnerabilidad crítica.

¿Estás parchando en todo el entorno de TI?

Las vulnerabilidades pueden abarcar una amplia gama de activos y sistemas de TI diferentes. La mayoría serán para herramientas de software específicas, pero otras pueden ocurrir a nivel de red o sistema operativo.

Este es un problema porque muchos escáneres de vulnerabilidades solo se especializan en un activo o sistema operativo específico. Los productos EDR generalmente se enfocarán en las vulnerabilidades a nivel de endpoint, y las herramientas de seguridad de red se enfocarán en las vulnerabilidades relacionadas con la red. Otras herramientas, como los MDMs, pueden especializarse en escanear dispositivos móviles o IoT, ya que estos tendrán sistemas operativos (y, por lo tanto, parches) propios.

Cuanto más complicada sea tu infraestructura de TI, más problema se convierte esto. Y cuanto más productos estés utilizando, más difícil será identificar las vulnerabilidades más críticas cuando se liberen.

Cualquiera que sea la combinación de herramientas que estés utilizando, es importante asegurarte de que tus escáneres, políticas y automatizaciones se apliquen a toda la gama de activos de TI que puedas utilizar.

¿Estás obteniendo actualizaciones de vulnerabilidades en tiempo real?

Se publican nuevas vulnerabilidades a diario, por lo que tus procesos de seguridad deben ser continuos e iterativos. No tiene sentido instalar los parches más críticos un día y esperar un año para realizar otro escaneo.

Como expliqué anteriormente, las vulnerabilidades más peligrosas son aquellas que permiten a los hackers infiltrarse en tu entorno y escalar privilegios. Cuando se revelan, los hackers y los IAB estarán corriendo para explotarlas. Así que, necesitarás parcharlas lo más rápido posible. Idealmente, las políticas automatizadas te alertarán tan pronto como se liberen los parches.

De lo contrario, necesitas asegurarte de estar escaneando constantemente en busca de nuevas vulnerabilidades a través de tu entorno de TI y evaluando el riesgo. No necesitas instalar todos los parches de inmediato. Pero deberías saber cuáles han sido despriorizados, por qué, y cuándo está programada la actualización (si es que lo está).

De nuevo, aquí es donde un equipo de seguridad capacitado puede ayudar. Cuando se haga disponible información sobre nuevas vulnerabilidades, podrán identificar rápidamente su alcance y riesgo, antes de decidir la respuesta necesaria.

“

La gestión de vulnerabilidades es un tema enormemente importante. Cuando alguien está dentro de tu entorno de TI, en gran medida va a depender de vulnerabilidades no parchadas para elevar el acceso.

Si estoy evaluando la postura de vulnerabilidad de una empresa, primero miraré si han mapeado todo lo que necesita ser parchado y si tienen procedimientos o sistemas automatizados para gestionar el proceso.

En segundo lugar, parchear los endpoints y sistemas operativos es, realísticamente, un requisito mínimo. Pero también estoy buscando ver si las empresas han analizado las vulnerabilidades a través de redes, aplicaciones y aplicaciones de terceros, que fácilmente pueden pasarse por alto.

El tercer nivel tiene que ver con la gestión de vulnerabilidades. ¿Están las empresas utilizando proactivamente herramientas para encontrar vulnerabilidades en sus sistemas? ¿Y tienen una buena manera de decidir cuán críticas son esas vulnerabilidades y en qué plazo deben ser parchadas?

Todo esto es la esencia de un enfoque saludable para gestionar vulnerabilidades.

– Thomas Engli Baasnes, Director de Cyberseguridad, Verdane

Un enfoque holístico para gestionar vulnerabilidades

Una estrategia efectiva de gestión de vulnerabilidades requiere las herramientas adecuadas de gestión de parches. Sin ellas, no puedes esperar aplicar parches de manera efectiva a las vulnerabilidades más relevantes.

Con la solución de Gestión de Parches y Activos de Heimdal, puedes programar y automatizar la implementación de parches a través del alcance completo de los activos de TI desde un único panel centralizado.

¿Quieres saber más? Consulta nuestra página completa hoy.

Preguntas frecuentes sobre gestión de vulnerabilidades

¿Qué es la gestión de vulnerabilidades?

La gestión de vulnerabilidades es el proceso de identificar, priorizar e instalar parches a través de endpoints, sistemas operativos, redes, software y más. El objetivo es identificar los problemas de mayor riesgo y remediarlos lo más rápido posible.

¿Cuáles son las cuatro etapas de la gestión de vulnerabilidades?

La gestión efectiva de vulnerabilidades requiere un proceso de cinco etapas:

- Identificar las vulnerabilidades que deben ser parchadas

- Priorizar los parches más críticos

- Implementar políticas de automatización cuando sea posible

- Informar sobre las actividades de parchado

- Repetir el ciclo regularmente

¿Qué son las herramientas de gestión de vulnerabilidades?

Hay toda una gama de herramientas que ayudan a identificar, priorizar y parchear vulnerabilidades. Pueden funcionar como productos independientes o estar integradas en plataformas como EDRs, MDMs o XDRs.

Si te ha gustado este artículo, síguenos en LinkedIn, Twitter, Facebook, y Youtube, para más noticias y temas sobre ciberseguridad.