Google Workspace: ¿Amigo o Enemigo de la Ciberseguridad?

Kevin Mitnick, quien fue conocido como el hacker más famoso del mundo, dijo: “Los hackers están rompiendo los sistemas por lucro. Antes, se trataba de curiosidad intelectual, la búsqueda del conocimiento y la emoción, y ahora hackear es un gran negocio”. Como defensores, es nuestro trabajo sacarles del negocio o, al menos, ofrecerles algo de competencia.

En este artículo, quiero explorar cómo herramientas comunes, como las que ofrece la suite de Google Workspace, pueden llevar a una vulneración empresarial a gran escala.

Para este propósito, voy a aprovechar una vulnerabilidad menos conocida del encabezado X-Frame Options asociada con la función “Enviar comentarios” de Google Docs.

Lo que aprenderás en este artículo.

- Otro punto de ataque que cubrir y abordar.

- La importancia de usar herramientas seguras incluso para tareas cotidianas.

- Formas alternativas de eludir los controles de seguridad de aplicaciones comúnmente utilizadas.

- Cómo redactar una política de seguridad para enfrentar este vector de ataque.

Google Workspace Contribuyendo a Filtraciones de Datos y Shadow IT

En su esencia, Google Workspace es un conjunto de herramientas que debería mejorar la productividad y facilitar la colaboración, sin importar el flujo de trabajo. Sin embargo, si se utiliza incorrectamente, puede convertirse en una responsabilidad. Con este fin, antes de entrar en detalles específicos, te invito a reflexionar sobre los siguientes aspectos:

- Los métodos más efectivos de compromiso empresarial no son los más obvios.

- Las herramientas de código abierto y gratuitas no deben ser implementadas ni usadas en áreas sensibles.

- Google Docs y aplicaciones similares pueden y serán utilizadas como armas si se emplean sin restricciones y gobernanza.

- Costo vs. beneficio vs. riesgo de usar aplicaciones potencialmente inseguras, alimentando así operaciones no autorizadas como el Shadow IT.

Cubrir todas las bases es vital para la continuidad del negocio (y la integridad), por lo que te mostraré una forma en que algo inocente como un G-doc podría llevar tu negocio al colapso.

Breve Historia (más corta) de las Vulnerabilidades de Google Workspace

Si tu equipo está utilizando las herramientas de Google Workspace para registrar información sensible, tu próximo paso debería ser investigar sobre el tema. Déjame ahorrarte el esfuerzo de buscar esta información. Aquí hay un par de incidentes que deberías considerar.

DeleFriend contra Google Workspace

La explotación DeleFriend de Google Workspace expuso una vulnerabilidad de seguridad importante, permitiendo el acceso no autorizado a datos sensibles. Esta brecha fue significativa debido al uso extendido de Google Workspace en entornos profesionales y educativos.

El incidente destacó los riesgos asociados con las integraciones de terceros en plataformas importantes. En respuesta, DeleFriend y Google trabajaron rápidamente para corregir el fallo de seguridad, subrayando la necesidad de medidas de seguridad estrictas en los ecosistemas digitales.

Movimiento Lateral con Google SSO

La vulnerabilidad de movimiento lateral en Google Workspace, aprovechando el inicio de sesión único (SSO) de Google, representaba una amenaza crítica de seguridad.

Permitía a los atacantes, con acceso inicial a una cuenta de Google, moverse a través de múltiples servicios y aplicaciones. Esta explotación ponía en riesgo la exposición de datos sensibles tanto personales como organizacionales.

Datos de Cloud Identity gratuitos

La explotación de Google Workspace utilizó una falla en el proceso de validación de tokens de Cloud Identity gratuito, lo que permitía a los atacantes eludir la autenticación SSO.

Este descuido técnico permitió el acceso no autorizado a la API, lo que potencialmente exponía datos sensibles en varias aplicaciones de Workspace.

La corrección de Google consistió en parchear el mecanismo de validación de tokens y reforzar los controles de acceso a la API para prevenir futuros exploits sofisticados.

Super Admin de G-Suite

La explotación del Super Admin de G-Suite involucró una manipulación sofisticada de la escalada de permisos dentro de la consola de administración. Los atacantes explotaron una vulnerabilidad en el proceso de asignación de roles, obteniendo privilegios de Super Admin no autorizados.

Esta brecha permitió un acceso amplio a todas las aplicaciones de G-Suite y los datos de los usuarios, lo que llevó a Google a implementar controles estrictos y mecanismos de auditoría para asegurar la consola de administración contra tales vulnerabilidades.

GhostToken

La explotación de GhostToken en Google Workspace involucró una vulnerabilidad compleja en el mecanismo de manejo de tokens OAuth 2.0.

Los atacantes manipularon los procesos de validación de tokens para obtener acceso no autorizado a cuentas de usuarios y datos en diversas aplicaciones de Workspace. La respuesta de Google consistió en una revisión integral del sistema OAuth, mejorando la seguridad de los tokens y los procedimientos de auditoría para prevenir futuros exploits avanzados basados en tokens.

Compromiso de Google Workspace – Prueba de Concepto

Ahora que he agregado un poco de contexto a este experimento, permítanme explicar la configuración y, por supuesto, el propósito de este ejercicio.

El objetivo es doble:

- Obtener acceso a un documento de Google Docs y obtener datos sensibles sobre el desarrollo de productos (por ejemplo, nuevas características, errores no resueltos, código importado en masa desde GitHub o repositorios similares, código defectuoso, formas de eludir controles, etc.).

- Infiltrarse más en la red (es decir, movimiento lateral).

Ahora, sobre la configuración; para este trabajo, he utilizado dos máquinas con Windows (es decir, la máquina atacante y la máquina víctima), ambas con las versiones más recientes.

La primera tarea es recolectar tanta información como sea posible. Este es un paso vital porque la información permitirá identificar enlaces débiles, áreas mal aseguradas, configuraciones incorrectas, protocolos faltantes o incluso una puerta trasera que facilite todo el proceso.

Una forma de hacerlo sería aprovechar los recursos de la web clara (por ejemplo, redes sociales para identificar actores clave, Google Business para obtener información de la empresa y/o la industria).

También puedes probar otras técnicas, tales como:

- Enviar encuestas falsas para hacer phishing o spear phishing a la víctima;

- Ataques de fuerza bruta;

- Robar credenciales de usuarios de sitios web de terceros (por ejemplo, LinkedIn);

- Brute-forcing;

- Buscar repositorios de credenciales en la dark web;

- Descargas automáticas (drive-by downloads);

- Registro de teclas (keylogging).

Supongamos que el actor de la amenaza tiene toda la información que necesita para intentar la infiltración. Para este ejercicio, me centraré en una vulnerabilidad menos conocida inherente a Google Docs, llamada déficit del encabezado X-Frame-Options, que es otra forma elegante de decir que el encabezado de respuesta HTTP que debería recibir un navegador no le indica si debe aceptar o no mostrar una página en forma de un <object>, <embed>, <iframe> o un simple <frame>.

Por defecto, el encabezado X-Frame puede aceptar dos tipos de directivas: DENY o SAMEORIGIN. La sintaxis es importante en este caso porque, si deseas realizar un ataque de origen cruzado, la directiva X-Frame siempre debe ser SAMEORIGIN y no DENY (es decir, si está configurado en DENY, la página web no se mostrará en un marco).

El siguiente paso es acceder a Google Docs, lo cual no es tarea fácil; el procesador de texto de Google puede ser gratuito, pero no está desprotegido.

Como el enfoque directo de interactuar, a cualquier nivel, con el código de backend no funciona, la alternativa es configurar un dominio falso y engañar a la aplicación para que redirija las solicitudes a nuestro C2 recién creado.

La configuración ya está completa. Ahora, pasemos a la siguiente fase.

Para que el ataque tenga efecto, utilizamos la función de “Enviar comentarios” de Google Docs. La sección de comentarios es muy útil para enviar informes de errores, pero también tiene un defecto oculto que puede ser utilizado para llevar a cabo un ataque.

La ventana de “enviar comentarios” permite enviar varios archivos adjuntos, incluyendo imágenes o capturas de pantalla. Siempre que el usuario envía comentarios, se transmiten automáticamente al sitio web principal de Google.

En el caso de los comentarios que contienen capturas de pantalla, el formulario también envía los valores RGB de la imagen.

Aquí hay una demostración rápida de cómo funciona esto.

Usando Python, he escrito dos conjuntos de código. Los puedes encontrar abajo. – El primero lee los píxeles de la imagen de mi elección y muestra sus valores RGB, mientras que el segundo ingiere los valores RGB y los convierte en una imagen.

Un ejemplo muy simple de lo que ocurre en el lado del backend durante la transmisión: conversión de valores RGB.

Volviendo a nuestro caso; el comentario empaquetado (es decir, los valores RGB correspondientes a la captura de pantalla contenida en el formulario de comentarios) se envía a www.google.com y luego se redirige a un subdominio llamado feedback.googleusercontent.com.

El subdominio ingiere el URI de datos de la captura de pantalla adjunta y, al mismo tiempo, envía de vuelta el URI de datos al iframe principal correspondiente.

Ahora, para interceptar la solicitud HTTP que lleva los valores RGB de una captura de pantalla, despliega una herramienta como mitmproxy, HTTP toolkit o Burp Proxy para capturar la solicitud. Incluso puedes usar APIs comerciales o escribir la tuya propia.

Una vez que captures la solicitud, puedes redirigirla a un servidor C2 y, ¡boom! Ahora puedes ver el contenido del documento de Google Docs.

Recuerda que esta hazaña solo se puede lograr si el encabezado X-Frame está configurado en SAMEORIGIN.

Un método simple y efectivo para escuchar a tu adversario.

A partir de aquí, eres libre de realizar acciones adicionales. Por ejemplo, en este punto, podrías usar la información y las herramientas para cambiar la carpeta de guardado predeterminada en Google Drive o convertirte en colaborador y ver los cambios en los documentos de Google Docs en tiempo real.

Te aconsejaría que no subestimes el valor de hacer jailbreak a Google Drive e integrar Google Workspace.

No olvides que más de 1 millón de empresas usan Google Workspace, lo que significa que un ataque exitoso puede otorgar a un actor de amenazas acceso a prácticamente todas las aplicaciones del paquete y, como sabemos, no todos los documentos sensibles, privados y delicados están siendo procesados por una aplicación dedicada y segura.

Cómo protegerse contra las explotaciones de Google Workspace

Aquí hay un par de cosas que puedes probar.

- Invierte en herramientas dedicadas para la documentación de desarrollo para prevenir brechas de seguridad.

- Asegúrate de que tu equipo esté utilizando la herramienta y no guardando notas dispersas en otras herramientas.

- Realiza escaneos periódicos de vulnerabilidades para asegurar que tu red esté limpia.

- Siempre recuerda que los vectores de ataque más inconspicuos tienen el impacto más grave.

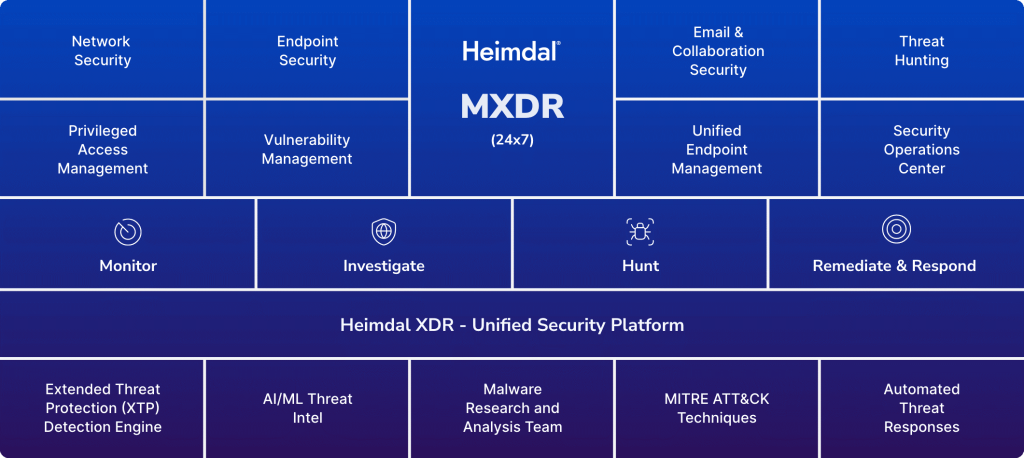

- Despliega una solución de Detección y Respuesta Extendida Gestionada (MXDR) para cubrir todos los vectores de ataque.

¿Por qué usar Heimdal® MXDR?

El servicio MXDR de Heimdal® está impulsado por la reconocida Heimdal® XDR – Plataforma de Seguridad Unificada que reúne más de 10 soluciones de ciberseguridad que cubren superficies de ataque complejas.

MXDR Adapt es especialmente valioso para organizaciones con una infraestructura de TI grande y compleja, como corporaciones multinacionales, instituciones financieras, proveedores de atención médica, agencias gubernamentales y otras organizaciones que manejan datos sensibles.

Heimdal® también es una excelente opción para las PYMEs porque a menudo carecen del presupuesto para mantener un equipo de ciberseguridad interno o invertir en múltiples herramientas de seguridad. Sin embargo, con MXDR Adapt, pueden acceder a una variedad de funciones de seguridad avanzadas a un costo asequible.

Si te ha gustado este artículo, síguenos en LinkedIn, Twitter, Facebook y YouTube para más noticias y temas de ciberseguridad.