Priorização de vulnerabilidades: como superar a paralisia por patches

O que há de errado na forma como as empresas priorizam as vulnerabilidades? Uma analogia

A maioria das organizações foca na gravidade da ameaça ao decidir quais patches instalar primeiro.

A abordagem padrão é utilizar o Sistema de Pontuação de Vulnerabilidades Comuns (CVSS). Trata-se de um padrão aberto e gratuito que classifica a gravidade das vulnerabilidades de software conhecidas e é mantido atualizado pelo Banco de Dados Nacional de Vulnerabilidades do governo dos EUA.

Mas, embora a gravidade seja, sem dúvida, uma consideração importante, nem sempre é o fator mais relevante.

Uma analogia pode ajudar a mostrar o porquê.

Imagine que você está planejando umas férias de verão na praia. Sensatamente, você decide comprar um seguro de viagem. Ao comparar cotações, é preciso decidir se deseja pagar mais por “adicionais”.

A seguradora oferece cobertura extra para vários tipos de atividades, desde mergulho até parapente. No entanto, você tem medo de altura, então é improvável que precise de cobertura para parapente.

Agora, não ter seguro para essa atividade teria consequências graves para a maioria das pessoas caso sofressem um acidente de parapente. No entanto, como você provavelmente não fará isso, o risco para você é insignificante.

Por outro lado, é possível que você queira fazer algumas aventuras submarinas. Portanto, provavelmente você vai querer priorizar a cobertura para mergulho.

A priorização de vulnerabilidades é um pouco como os “adicionais” do seguro de viagem. Por exemplo, uma falha em um sistema de armazenamento de arquivos específico pode representar um grande risco para muitas organizações, pois o sistema pode conter dados valiosos. No entanto, se sua organização usa esse sistema apenas para armazenar informações de baixo valor, então corrigir essa falha não precisa ser sua principal prioridade. O CVSS não é o mesmo que o risco.

Escreva: “Um risco é um potencial de perda ou dano se uma ameaça explora uma vulnerabilidade (que é uma fraqueza no hardware ou software)”, enquanto um CVSS é uma forma de “descrever a gravidade relativa das vulnerabilidades de segurança de maneira consistente e quantitativa”.

Por que as organizações priorizam as vulnerabilidades erradas?

As empresas modernas enfrentam um fluxo aparentemente interminável de possíveis ameaças cibernéticas. Elas utilizam dezenas de aplicativos, com inúmeros usuários, todo tipo de hardware e sistemas complexos que devem ser mantidos atualizados.

Isso resulta no problema comum da “paralisia por patches”. As empresas ficam sobrecarregadas pela quantidade de atualizações que precisam instalar e lutam para se manter em dia.

A solução óbvia? Priorizar aquelas que são consideradas mais graves.

É uma conclusão razoável e totalmente compreensível. Focar nas ameaças que as autoridades nacionais classificaram como potencialmente graves significa:

- As ameaças cibernéticas de alto impacto poderiam ser evitadas.

- É fácil explicar para a empresa por que é necessário desconectar um sistema para atualizá-lo.

- Em um contexto de patches intermináveis, parece fornecer uma regra de priorização tão boa quanto qualquer outra.

- Para as equipes de cibersegurança sob pressão, oferece uma explicação defensável de por que focaram em certos patches em vez de outros.

No entanto, este é o enfoque errado. Ele expõe as organizações a riscos reais, enquanto elas gastam tempo e energia resolvendo vulnerabilidades sem importância.

A gravidade da ameaça não equivale ao risco.

Como explicado anteriormente, o fato de que uma falha de segurança em um produto possa ser grave para algumas organizações não significa que seja uma ameaça séria para você.

O contrário também é verdadeiro. O fato de que uma ameaça não seja considerada grave para a maioria das empresas não significa que não seja extremamente prejudicial se os hackers a utilizarem para acessar seus sistemas.

E é por isso que uma pontuação CVSS deve ser apenas uma parte das suas avaliações de vulnerabilidade. Como apontam os pesquisadores em uma edição de 2022 da revista científica Electronics: “O CVSS continua sendo um modelo genérico que não aborda a especificidade necessária para uma priorização bem-sucedida nas organizações”.

Então, se a “gravidade” não é suficiente, de que outra forma você deve classificar as vulnerabilidades?

Como priorizar a correção de vulnerabilidades por meio de uma abordagem baseada em riscos

Na Heimdal®, acreditamos que uma abordagem holística, contextualizada e baseada em riscos é a única forma eficaz de priorizar os patches.

Mas, o que isso significa na prática quando você está participando de reuniões de priorização de gestão de vulnerabilidades? Quais métricas você deve usar para decidir a ordem em que os patches serão aplicados?

Aqui estão alguns dos fatores adicionais a serem considerados ao tentar avaliar o risco para a sua organização:

O risco já foi explorado na natureza?

Se já se sabe que atores criminosos exploraram uma vulnerabilidade em outras organizações, é mais provável que você seja o próximo.

Qual seria o impacto nos sistemas críticos?

Uma vulnerabilidade afeta sistemas críticos da empresa ou afeta principalmente aplicativos de menor importância? Evidentemente, o foco deve ser nas ameaças que interromperiam os aplicativos voltados para o cliente, ferramentas financeiras e de RH ou sistemas que contêm dados confidenciais.

A perspectiva qualitativa

Também é necessário consultar suas equipes de TI para entender qual seria o impacto de uma ameaça potencial no seu ambiente de TI específico.

Por exemplo, um ransomware conhecido poderia bloquear o acesso a um arquivo de dados, mas se sua equipe de TI sabe que backups diários são feitos em um ambiente seguro de terceiros, o risco seria menor do que para as organizações que não têm backups.

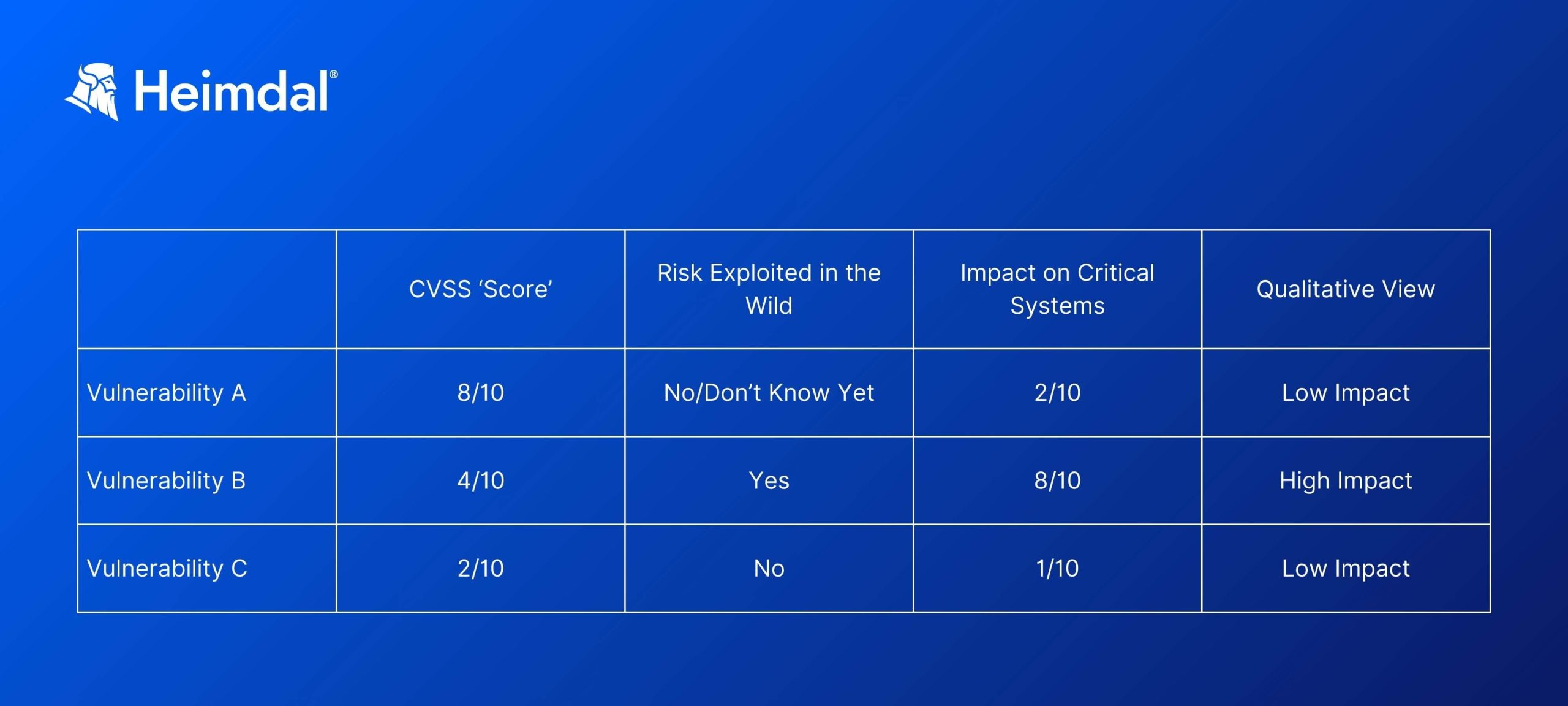

Faça você mesmo: use uma matriz de priorização de vulnerabilidades

A priorização adequada das vulnerabilidades exige mais esforço do que basear seus planos de aplicação de patches apenas em uma pontuação CVSS. No entanto, ajudará você a gerenciar seu trabalho de forma muito mais eficaz e evitará perder tempo e esforço instalando atualizações que não são essenciais.

Uma matriz de priorização de vulnerabilidades é uma ferramenta útil para isso. Pode ser tão simples ou complexa quanto você desejar, mas essencialmente é um método para classificar os riscos.

Para começar a usar uma matriz de priorização de vulnerabilidades, primeiro você deve ter completado um inventário de ativos e saber quais vulnerabilidades afetam esses ativos. Depois, você pode começar a preencher uma matriz da seguinte forma:

Como sugere a matriz simplificada anterior, a vulnerabilidade B deveria ser a máxima prioridade para a empresa. Embora a vulnerabilidade A tenha uma pontuação CVSS mais alta, seu impacto na empresa parece ser baixo e ainda não foi explorada “na natureza”.

Automatizar a priorização de vulnerabilidades

Embora seja perfeitamente possível realizar priorizações holísticas de vulnerabilidades manualmente, esse enfoque tem desvantagens:

- Geralmente depende de reuniões presenciais.

- É realizada apenas periodicamente (semanal ou até mensalmente).

- Exige uma grande quantidade de debate e análise.

E é aqui que entra em cena a tecnologia de priorização automatizada de vulnerabilidades.

Na Heimdal®, desenvolvemos ferramentas de priorização de vulnerabilidades que escaneiam continuamente seus sistemas para identificar brechas. Nossa plataforma pode priorizar os patches com base em uma variedade de fatores informados pela nossa experiência, inteligência de ameaças conhecida e suas necessidades. A tecnologia pode aplicar patches automaticamente (após sua aprovação), testá-los e implementá-los em suas redes.

Ao automatizar a priorização de vulnerabilidades com Heimdal®, você pode:

- Ter certeza de que seus riscos reais estão sendo gerenciados.

- Evitar a aplicação de patches desnecessários em sistemas de baixa prioridade.

- Concentrar seu tempo, energia e recursos nos patches que realmente importam.